Protéger son identité sur le web [édité le 13 novembre 2019]

Protéger son identité sur le web [édité le 13 novembre 2019]

November 13th, 2019

Ce billet sera rafraichi au fil du temps, pour rester pertinent

Suivi des changements :

- 30 Oct 2017 : Première publication

- 10 Nov 2017 : Ajout du module CanvasBlocker

- 22 Nov 2017 : Remplacement du module Qwant for firefox ; suppression du module Privacy Settings ; remplacement de Random Agent Spoofer par AgentX

- 23 Nov 2017 : Ajout d’une section de configuration (remplace Privacy Settings)

- 28 Jan 2018 : Ajout d’une section de configuration (privacy.resistFingerprinting=true)

- 28 Jan 2018 : Remplacement de AgentX par Random User Agent

- 1er Mai 2018 : Référencement du module Neat Url

- 10 Sep 2018 : Ajout du paramètre disable_session_identifiers

- 24 Sep 2018 : Ajout de 9 paramètres de gestion de la télémétrie (about:config)

- 25 Sep 2018 : Ajout de la clé opt-out pour la télémétrie (about:config)

- 30 Sep 2018 : Ajout de clés de configuration (puny+privacy_level+dtmf+autres) (about:config)

- 2 octobre 2018 : Ajout de clés de configuration (about:config)

- 4 octobre 2018 : Ajout de clés de configuration

- 6 novembre 2018 : Ajout de clés de configuration (about:config)

- 27 décembre 2018 : Suppression de la clé de configuration “privacy.trackingprotection.storagerestriction.enabled” qui semble avoir disparu à partir de Firefox 63, je conseille de positionner network.cookie.cookieBehavior à la place

- 1er janvier 2019 : Ajout d’une clé de configuration (about:config)

- 21 octobre 2019 : Je dégage complétement Qwant, qui est inutilisable, n’est pas fiable, trace les User agent de ses utilisateurs, et s’autorise même à les bloquer.

- 21 octobre 2019 : Désactivation du DNS over HTTPS, qui envoie tout à cloudfare…(about:config)

- 13 novembre 2019 : Ajout d’une clé de configuration pour contrer les attaques de requêtes sur le cache (about:config)

EDIT du 21 octobre 2019 : je ne conseille définitivement plus d’utiliser Qwant

Qwant a semble-t-il décidé de bloquer les utilisateurs qui n’affichent pas un User-Agent qui lui plaît.

Plusieurs remarques quant à cette approche :

- Pour ma part, si j’utilisais Qwant, c’était en espérant que vous ne REGARDIEZ PAS spécialement mon User-Agent.

- Qu’est ce que c’est que cette approche de BLOQUER les utilisateurs qui ne vous plaisent pas? Cela fait PLUSIEURS JOURS que ça dure, et tout ce que vous avez à répondre, c’est ne pas rétablir le service et poster sur twitter des messages ridicules “On renouvelle nos excuses“. C’est pitoyable.

- Le présente post, que je maintiens, a pour but d’AIDER des utilisateurs NON TECHNIQUES à sécuriser leur vie privée. J’ai un peu l’impression d’avoir l’air d’un con : j’ai conseillé à des gens une solution qui NE MARCHE PAS. Pas 5 minutes, pas 1 heure, ça fait trois jours là. Le sujet s’arrête là. Qwant, tu dégages.

- Je ne veux pas dire, mais un User-Agent flottant, c’est précisément caractéristique d’utilisateurs qui essayent de protéger leur vie privée. VOUS ETES EN TRAIN DE BLOQUER VOTRE CIBLE!!!

Je conseille aux lecteurs de ce billet de supprimer l’extension QWANT, et de positionner Duckduckgo comme moteur de recherche par défaut.

Fin de l’édition du 21 octobre 2019

Je reprends la plume sur le sujet de la protection personnelle.

Comment, simples particuliers, pouvons-nous nous protéger au mieux des espionnages réalisés par les GAFA, et les CIA/NSA/FSB/BND/Échelon/DGSE/ToutCeQueVousVoulez ?

L’objectif de ce post est donc de rendre ces protections accessibles à des non techniciens, ou simplement à des personnes pas intéressées par la technique.

Si vous êtes un expert en sécurité, vous trouverez qu’on peut faire mieux, ou affiner. J’évite volontairement de mentionner ici des modules de sécurité très puissants mais demandant des connaissances approfondies du web, ou des interactions lourdes, à l’utilisateur.

Si vous voulez vraiment ne pas être espionné, n’allez pas sur Internet. Ces modules vous protègent du tout venant, c’est à dire que vous pouvez espérer échapper ou gếner avec ceci le marketting de base et les opérations de fliquage à grande échelle opérées sur l’ensemble de la population. Si vous êtes ciblés par une opération plus fine, je ne peux rien pour vous 🙂

Je commence par un avertissement : ces conseils sont fournis sans garantie… Je vous fais part de mes connaissances, du mieux que je peux, ni plus, ni moins. Tout ce que je présente ici, je l’utilise moi-même. 100% des préconisations livrées ici sont des logiciels libres, accessibles gratuitement et facilement. Le lecteur que vous êtes est en outre cordialement invité à me faire part de toute amélioration quant à ce contenu !

Le présent article concerne la navigation depuis un ordinateur. Pour se protéger depuis une tablette ou un smartphone, c’est assez proche, mais il existe parfois de subtiles différences, que je détaillerai peut être dans un autre article.

Voici donc :

- Utilisez Firefox. Pas chrome, pas Internet Explorer

- Voici un paquet de changements à réaliser sur Firefox.

Pourquoi? parce que firefox, qui a beaucoup de défauts, a une qualité, c’est d’être open source. Ils peuvent faire de la saloperie, mais cela se verra. Les autres, c’est juste des boîtes noires. Les utiliser, c’est faire confiance aux GAFA, qui sont les premiers sur la liste des nuisibles qui adorent collecter pléthore de données personnelles.

Si vous utilisez n’importe quel autre navigateur open source, c’est très bien, et peut être mieux. Simplement, je parle de ce que je connais, alors mon focus ici sera sur firefox.

Pour chacun, j’essaye d’expliquer pour le lecteur pressé en quelques mots le coeur de ce qu’elle apporte, puis les configurations que je préconise. Et je poursuis avec plus d’informations quand c’est pertinent.

ATTENTION : certaines de ces extensions nécessitent une configuration pour être efficaces. Lisez la suite du billet, ne vous contentez pas de les installer…

Il n’y a pas vraiment de priorités entre elles, je les trouve toutes indispensables et complémentaires même si je mets en premier :

| Cookie autodelete | Auto suppression des cookies traqueurs d’identité |

| Duckduckgo | Moteur de recherche affirmant respecter la vie privée des gens |

| Privacy badger | Détecteur heuristique et autobloqueur de traqueurs d’identité |

| uBlock Origin | Bloque les publicités et les pisteurs sur base de listes noires |

| Decentraleyes | Garde en cache les boîtes à outils javascript pour économiser des requêtes et éviter l’espionnage par leurs éditeurs |

| HTTPS Everywhere | Force l’utilisation de HTTPS au lieu de HTTP non chiffré, si le service est disponible |

| Smart Referer | Restriction de l’envoi d’information de la provenance de ma navigation |

| Random User Agent | Changement de mon User-Agent annoncé |

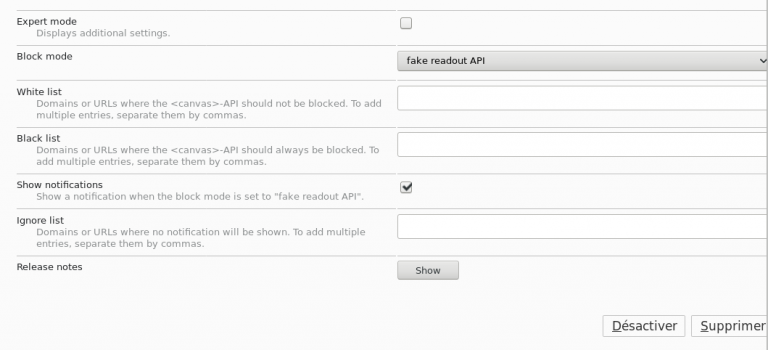

| CanvasBlocker | Protection contre les techniques avancées d’identification unique de votre ordinateur |

| Configuration firefox | Paramètres de configuration qui, si laissés par défaut, favorisent l’espionnage par Mozilla, Google, ou des tiers |

| Neat URL | Suppression de bouts d’URLs correspondant à des traçages d’activité |

Passons aux configurations et détails

- Cookie Autodelete

- Privacy Badger

- uBlock Origin

- Decentraleyes

- HTTPS Everywhere

- Smart Referer

- Random User Agent

- CanvasBlocker

- Configuration Firefox

- Neat URL

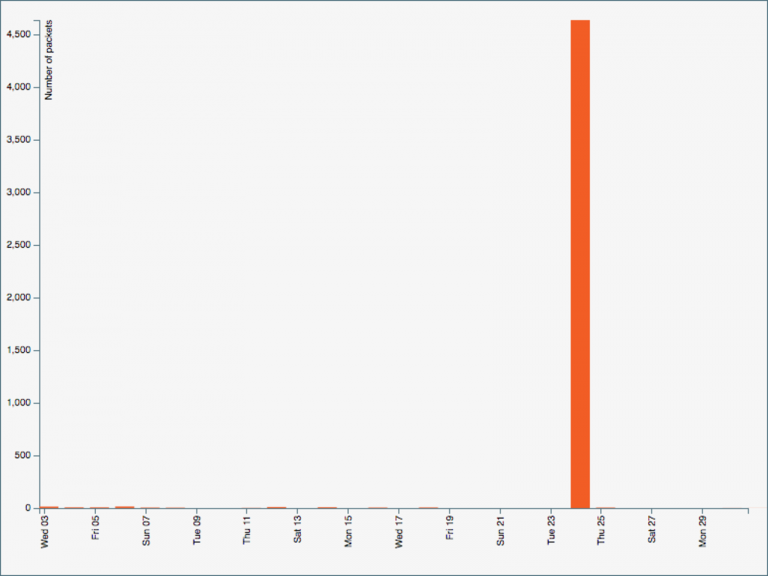

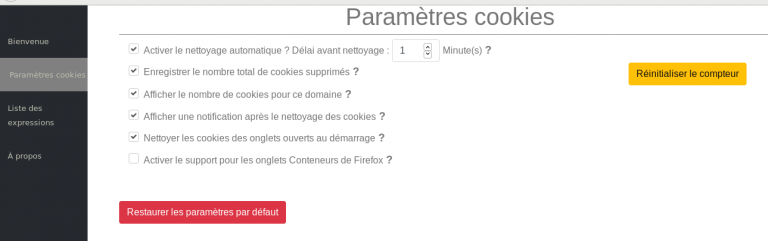

Cette extension va simplement, sur une base de temps régulière, effacer tous vos Cookies. C’est une opération de salubrité publique (et privée :-p ), et franchement, je ne comprends pas que ces fonctions ne soient pas intégrées à Firefox et activées par défaut. Le fait que Google finance Mozilla n’y est peut-être pas étranger.

L’extension met à disposition une liste blanche, à laquelle vous pouvez (et devriez) ajouter les quelques sites web où vous ne voulez pas revalider vos identifiants à chaque visite. C’est très simple d’ajouter un site en liste blanche, rendez-vous sur le site en question, clickez sur l’icone de l’extension et cliquez sur “+Liste blanche”, et c’est bon !

Voici ma configuration (le plus important est en haut : Activer le nettoyage automatique ? Délai avant nettoyage 1 minute.)

Excellent module, écrit et maintenu par l’EFF. Ce module journalise les traçages réalisés par des sites “partenaires” des pages que vous visitez, et bloque ceux qui abusent. Le fonctionnement est détaillé ici.

La très grande force de ce module est qu’il n’a pas besoin de listes noires de bloquage, il apprend tout seul au fur et à mesure que vous naviguez, et détermine les tiers espions sur la base de leur comportement.

Ce module n’a pas besoin de configuration particulière pour bien fonctionner. Vous pouvez, si un site dysfonctionne, demander à privacy badger de ne rien bloquer pour cette page précise (je n’ai jamais eu besoin de le faire), en suivant le menu qui se déroule si vous cliquez sur l’icone.

L’installation du module est suivie d’un cheminement d’accueil et de présentation assez bien fait.

uBlock Origin est également un filtre anti-traqueur et anti-publicité. Il se base pour sa part sur des listes noires, ce qui le rend assez complémentaire, de mon point de vue, de privacy badger. Il dispose d’une configuration assez extensible. Rendez-vous dans les paramètres du module, visitez a minima l’onglet “3rd-party filters”. J’y active tous les filtres “ublock” sauf Experimental, ainsi qu’Easylist, Easyprivacy, Fanboy’s Enhanced Tracking List, et les filtres spécifiques à la France marqués FRA.

Ce module est très complémentaire des bloqueurs présentés ci-avant. Il annule tous les appels réseaux vers des bibliothèques Web très populaires, en renvoyant directement le contenu qu’il conserve en cache. Ceci évite nombre de requêtes vers des serveurs Google (ou autres), et donc autant de pistage. En pratique, cela ne bloque aucune fonction.

Ce module contient une liste de sites web qui fonctionnent en mode chiffré. Si vous essayez de naviguer sur l’un des sites qu’il connait, en omettant de commencer votre requête par “https”, il va le faire à votre place, afin de sécuriser votre connexion.

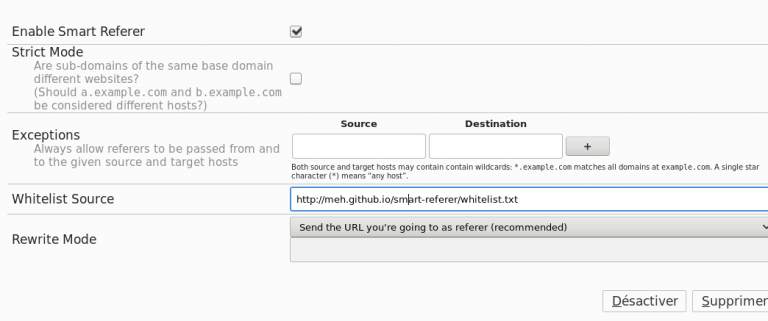

Ce module ajoute un peu de vie privée à l’en-tête “Referer” que votre navigateur envoie au site visité avec chacune des requêtes envoyées. Cela n’en a pas l’air, mais cela peut passer pas mal d’information à votre sujet.

Un peu de configuration est nécessaire pour ce module.

Voici ma configuration

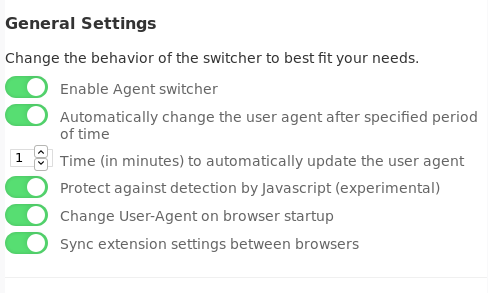

Il s’agit simplement de modifier l’en-tête “User-agent” envoyé par Firefox quand il parle à un serveur.

Ce module est marqué comme obsolète (le 30 septembre 2018), mais fonctionne encore pour l’instant. Je lui trouverai un remplaçant s’il disparaît effectivement. On peut tester son efficacité en visitant : whatsmyos.com

Voici ma configuration :

Il change ainsi tout seul, aléatoirement, et vous pouvez si cela pose problème pour un site donné lui demander de le garder en liste blanche.

Si vous aviez installé AgentX, que je recommandais dans une version antérieure du présent article, je recommande de le remplacer par Random User Agent

Un nombre croissant de sites estiment avoir besoin d’identifier votre ordinateur de manière unique et répétable. Il s’agit d’une grave intrusion dans votre vie privée. Les cookies sont un moyen pour eux, ici, c’est une autre technique plus sournoise, qui fait réaliser des calculs complexes à votre ordinateur, dont le résultat est toujours propre à votre ordinateur, et répétable.

Ce module altère les appels réalisés, afin de retirer le caractère d’unicité et de répétabilité à votre ordinateur. Il s’agit donc d’un complément intéressant aux autres.

Ma configuration :

Ouvrez l’adresse : about:config dans la barre d’adresse de Firefox. Si un message vous demande d’être prudent, validez le.

Pour chaque entrée du tableau ci-dessous, changez la valeur. Il y a un formulaire de recherche qui permet de les rechercher rapidement.

Ce tableau reste ordonné par dates d’ajout. Quand j’ajoute des éléments, c’est toujours en bas.

| Nom | valeur |

| media.peerconnection.enabled | false |

| media.peerconnection.turn.disable | true |

| media.peerconnection.use_document_iceservers | false |

| media.peerconnection.video.enabled | false |

| media.peerconnection.identity.timeout | 1 |

| privacy.trackingprotection.enabled | true |

| browser.cache.offline.enable | false |

| browser.safebrowsing.malware.enabled | false |

| browser.safebrowsing.phishing.enabled | false |

| browser.send_pings | false |

| browser.urlbar.speculativeConnect.enabled | false |

| dom.battery.enabled | false |

| dom.event.clipboardevents.enabled | false |

| geo.enabled | false |

| media.navigator.enabled | false |

| webgl.disabled | true |

| privacy.resistFingerprinting | true |

| Ajouts du 24 septembre 2018 | |

| toolkit.telemetry.updatePing.enabled | false |

| toolkit.telemetry.archive.enabled | false |

| toolkit.telemetry.bhrPing.enabled | false |

| toolkit.telemetry.server | https://adresse.inexistante.gryzor.com |

| datareporting.policy.dataSubmissionEnabled | false |

| toolkit.telemetry.firstShutdownPing.enabled | false |

| toolkit.telemetry.hybridContent.enabled | false |

| toolkit.telemetry.newProfilePing.enabled | false |

| toolkit.telemetry.shutdownPingSender.enabled | false |

| Ajouts du 30 septembre 2018 | |

| network.IDN_show_punycode | true |

| browser.sessionstore.privacy_level | 2 |

| media.peerconnection.dtmf.enabled | false |

| media.peerconnection.rtpsourcesapi.enabled | false |

| media.peerconnection.simulcast | false |

| geo.wifi.uri | https://adresse.inexistante.gryzor.com/ |

| browser.search.geoip.url | https://adresse.inexistante.gryzor.com/ |

| browser.safebrowsing.blockedURIs.enabled | false |

| services.sync.prefs.sync.browser.safebrowsing.downloads.enabled | false |

| services.sync.prefs.sync.browser.safebrowsing.passwords.enabled | false |

| browser.aboutHomeSnippets.updateUrl | https://adresse.inexistante.gryzor.com/ |

| network.predictor.enabled | false |

| network.dns.disablePrefetch | true |

| network.http.speculative-parallel-limit | 0 |

| extensions.pocket.enabled | false |

| extensions.pocket.site | https://adresse.inexistante.gryzor.com/ |

| extensions.pocket.api | https://adresse.inexistante.gryzor.com/ |

| Ajouts du 2 octobre 2018 | |

| network.captive-portal-service.enabled | false |

| Ajouts du 4 octobre 2018 | |

| browser.search.geoSpecificDefaults.url | https://adresse.inexistante.gryzor.com/ |

| browser.search.geoSpecificDefaults | false |

| pdfjs.disabled | true |

| Ajouts du 6 novembre 2018 | |

| network.trr.mode | 5 |

| network.trr.uri | https://adresse.inexistante.gryzor.com/ |

| Ajout du 27 décembre 2018 | |

| network.cookie.cookieBehavior | 3 |

| Ajout du 1er janvier 2019 | |

| extensions.blocklist.enabled | false |

| Ajout du 21 octobre 2019 | |

| network.trr.mode | 5 |

| Ajout du 13 novembre 2019 | |

| browser.cache.cache_isolation | true |

Note : je garantis que tant que je controlerai le domaine “gryzor.com”, l’adresse “adresse.inexistante.gryzor.com” restera non définie dans les DNS. Rien ne vous force à me croire, et vous devriez bien entendu positionner n’importe quel nom de domaine dont vous avez la certitude qu’il restera non défini ici, plutôt que le mien. Utiliser “https://mozilla.invalid/” par exemple si vous faites confiance à la RFC 2606 qui réserve le suffixe .invalid comme jamais résolu.

[Ajouté le 25 septembre 2018] Il faut également en créer:

(Pour créer une valeur, faire “clic droit” puis “Nouvelle” puis (par exemple) “valeur booléenne”).

| Nom | type | valeur |

| security.ssl.disable_session_identifiers | booléen | true |

| toolkit.telemetry.coverage.opt-out | booléen | true |

| extensions.fxmonitor.enabled | booléen | false |

Ce module retire des morçeaux d’URLs (configurables), quand ils correspondent à des trackers bien connus, tel que Urchin (racheté par Google). Je l’utilise sans altérer sa configuration par défaut.

Il s’agit d’un vecteur de traçage d’activités supplémentaire, que ce module combat.

PS : Oui, ce billet est fastidieux à lire, et croyez-moi, l’écrire m’a demandé pas mal de temps. Je ne doute pas qu’il vous prenne plusieurs dizaines de minutes pour appliquer ces paramètrages sur votre ordinateur. Simplement, nous n’avons plus les moyens, en 2017, d’ignorer ces espionnages et l’impact à grande échelle qu’ils ont sur notre vie privée et au final sur nos libertés.

«Notre liberté repose sur ce que les autres ignorent de notre existence» — Soljenitsyne