|

| |

November 27th, 2022

Le 24 novembre 2022, par Conor Ryder, CFA

Cet article est une traduction ; l’article original en anglais est ici.

L’effondrement de la plateforme d’échange FTX a sans doute constitué le plus colossal échec en matière de gestion du risque dans toute l’histoire de la finance. Le présent article constitue un cours accéléré de gestion de base du risque, et d’établissement de métriques en matière de liquidités, dont quiconque gérant des investissements en matière de crypto-actifs devrait prendre connaissance.

On a assisté à de nombreux incidents au cours des derniers mois, voire des dernières années, ce qui permet d’établir l’absence totale de gestion de risque en matière de gestion du risque dans le monde des crypto-actifs. Qu’il s’agisse de l’effondrement de Terra, de la crise du crédit sur les cryptos, et à l’implosion spectaculaire de FTX à laquelle nous avons assisté ; il apparaît que les sociétés les plus grandes (et les plus opaques) du monde peuvent s’avérer insolvables en l’espace d’un instant.

Ceci soulève la question : quels étaient les processus de contrôle de risque financier, obligatoires en toute autre industrie ?

Sur un marché aussi volatile que celui des crypto-actifs, s’abstenir de gérer correctement le risque et les liquidités s’avère équivalent à prononcer un arrêt de mort pour toute entreprise, ou tout investisseur. Aujourd’hui, nous allons démontrer comment les métriques de risque comme la Valeur exposée au Risque et le déficit attendu constituent une nécessité absolue pour toute société œuvrant dans le domaine des cryto-actifs dans le monde de l’après-FTX.

1. Métriques de risque

Alors qu’il s’agit d’une chose des plus communes (et exigées par la loi) en matière de finance traditionnelle, les métriques de risque sont négligées en matière de crypto-actifs surtout en raison du fait que la plupart des sociétés œuvrant dans ce domaine se sont avérées extrêmement profitables jusqu’il y a peu. Lorsque les valorisations montent, la gestion du risque reste au bord de la route. Mais les manques de transparence et de régulation propres à cette industrie ont également contribué à une culture de la négligence qui produit l’absence des contrôles les plus basiques.

Nous présentons ci-après trois métriques de base en matière de mesure du risque : la Valeur exposée au Risque, le déficit attendu, et la volatilité implicite.

la Valeur exposée au Risque

La Valeur exposée au Risque est un indicateur de risque servant à quantifier la portée et la probabilité de pertes potentielles au sein d’un portefeuille. Cet indicateur est particulièrement utile en gestion du risque : fondamentalement, il sert à affecter une certaine valorisation en espèces à un certain niveau de confiance. Ces niveaux de confiance s’échelonnent en général entre 90% et 99%. Par exemple, si la Valeur exposée au Risque de 95% de mon portefeuille est de 30 k€, il s’ensuit que :

- Mon portefeuille a une probabilité de 95% de perdre moins de 30k€ au cours de la journée à venir.

- En moyenne, je vais perdre plus que 30 k€ un jour sur 20 (5 jours sur 100 = 5%).

On peut considérer la Valeur exposée au Risque comme une perte acceptable sur la base d’un niveau de confiance donné, ce qui en fait une métrique particulièrement utile en matière de conformité ainsi qu’en planification en besoins de capitaux. Comme la Valeur exposée au Risque décrit, pour divers niveaux de confiance, la profitabilité de l’investissement, on peut l’utiliser pour la gestion des investissements, ce qui permet de définir des niveaux d’ordres limites servant à cristalliser des profits ou à couper des pertes.

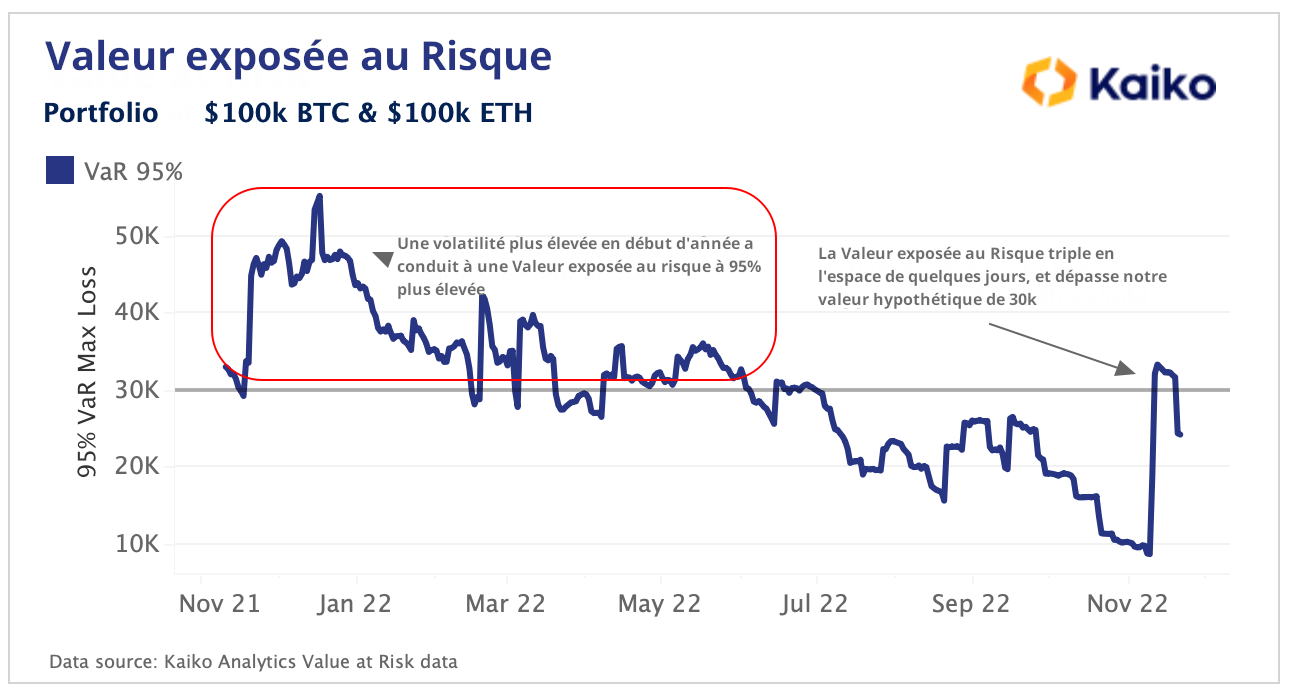

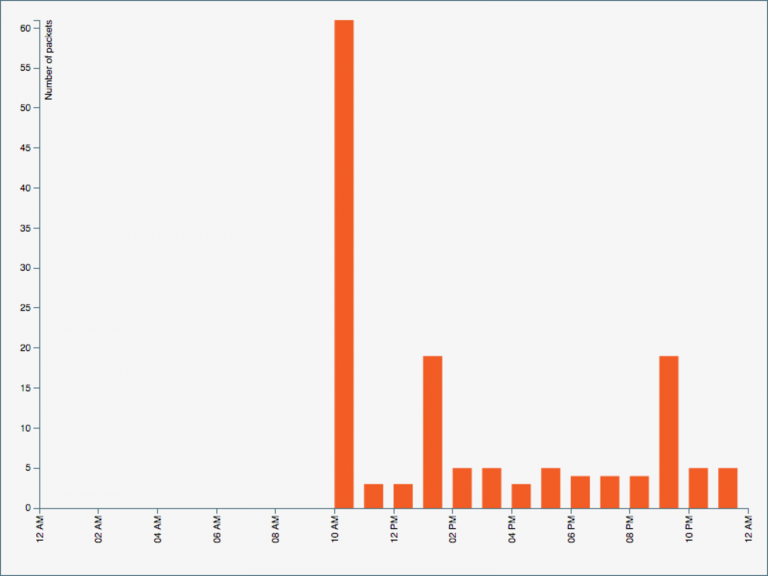

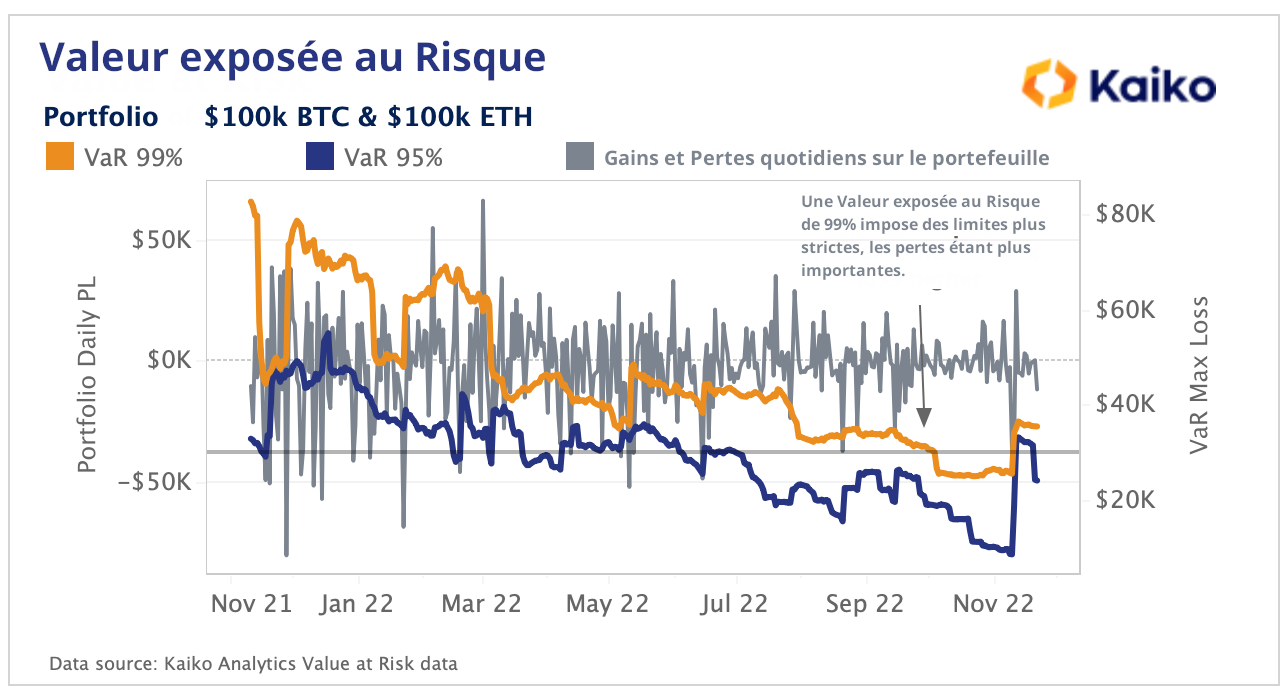

On peut utiliser l’outil d’estimation de la Valeur exposée au Risque de Kaiko [Kaiko est le site qui a publié le présent article, NdT] pour tout portefeuille de cryptomonnaies pour suivre la Valeur exposée au Risque de ce portefeuille au fil du temps. Nous présentons ci-dessous un graphique de la Valeur exposée au Risque établie quotidiennement sur un portefeuille constitué de BTC et d’ETH en parts égales.

Imaginons que je définisse mon budget à risque pour mon portefeuille, et que je veuille une probabilité quotidienne de 95% de plus de 30 k€ (-15%). Cela m’amènerait à établir le niveau de confiance de ma Valeur exposée au Risque à 95%, comme présenté sur le graphique ci-dessous, et de surveiller le fait que mon portefeuille dépasse de niveau de 30k€. Je veillerais à supprimer du risque sur mon portefeuille afin que mon indice de Valeur exposée au Risque reste sous le seuil des 30k€. On voit qu’au mois de novembre, lorsque la chute de FTX a commencé, la Valeur exposée au Risque a triplé en quelques jours et est arrivée à dépasser le niveau de perte maximal de 30k€, ce qui m’aurait amené à supprimer du risque.

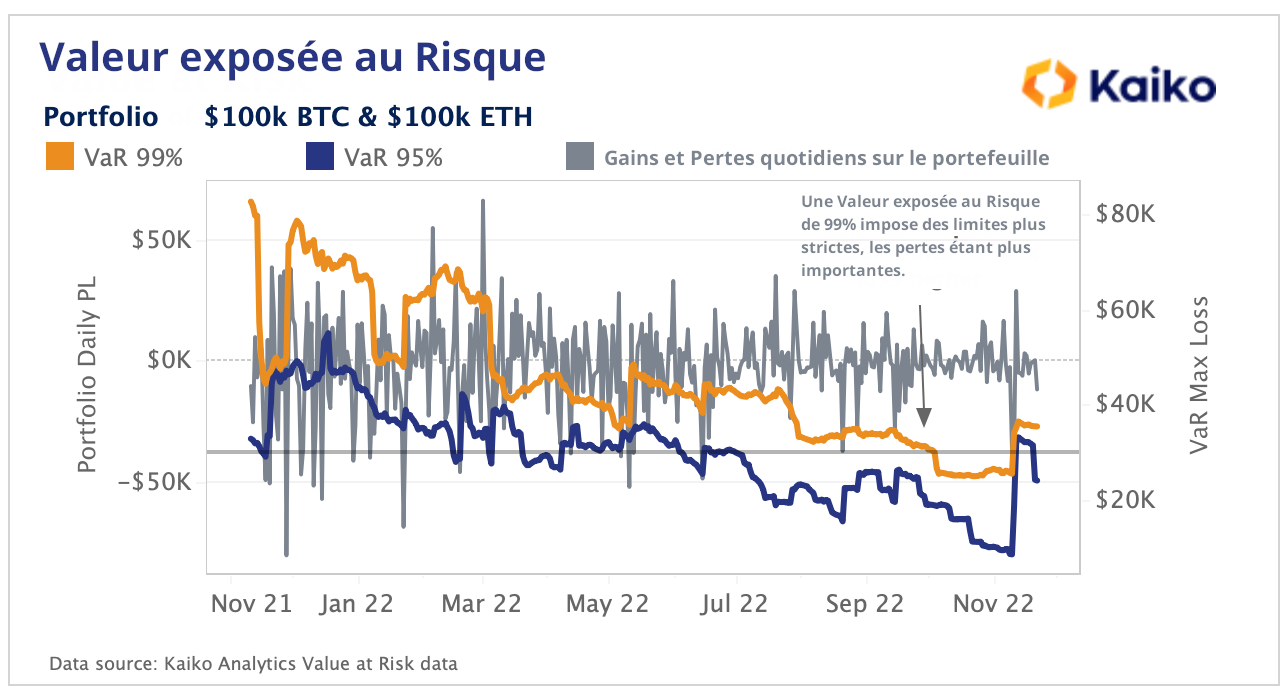

Pour un budget d’exposition au risque plus conservatif, comme par exemple pour une plateforme d’échange ou un prêt, un indice de Valeur exposée au Risque de 99 % serait plus approprié. Un seuil de 99 % sur cet indicateur va imposer des mesures de suivi du risque plus strictes au fur et à mesure que le niveau de perte maximal augmente, au vu du degré de certitude que cela implique. On peut voir sur le graphique ci-après que lorsque la volatilité augmente ou diminue, comme lors de la période, l’an dernier, au cours de laquelle le marché haussier avait subi un crash, le niveau de perte maximal sur la base d’une Valeur exposée au Risque de 99 % était quasiment établi au double du niveau de perte maximal pour le même indice établi à 95 %. Ceci découle sur la mise en place d’une gestion des liquidités plus rigoureuse, ce qui accorde aux entreprises de meilleures probabilités de rester solvables sur des marchés volatiles.

Déficit attendu

Le Déficit Attendu constitue une autre métrique utile, pertinente surtout pour une classe d’actifs comme les cryptos, pour lesquelles les investisseurs veulent essayer de quantifier leurs pertes dans un scénario du pire. Là où la Valeur exposée au Risque estime une perte maximale pour 95% du temps, le Déficit Attendu quantifie la perte moyenne 5% du temps. Cet indicateur répond à la question : si l’on dépasse la Valeur exposée au Risque, quel sera le niveau de mes pertes ?

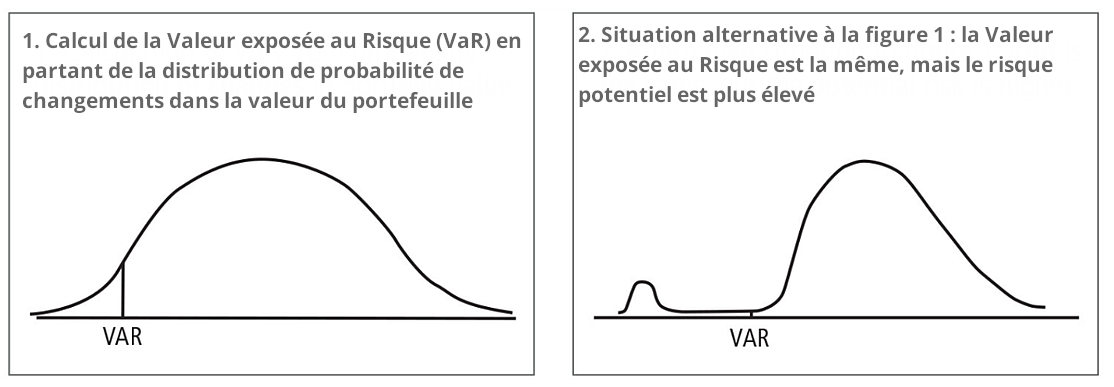

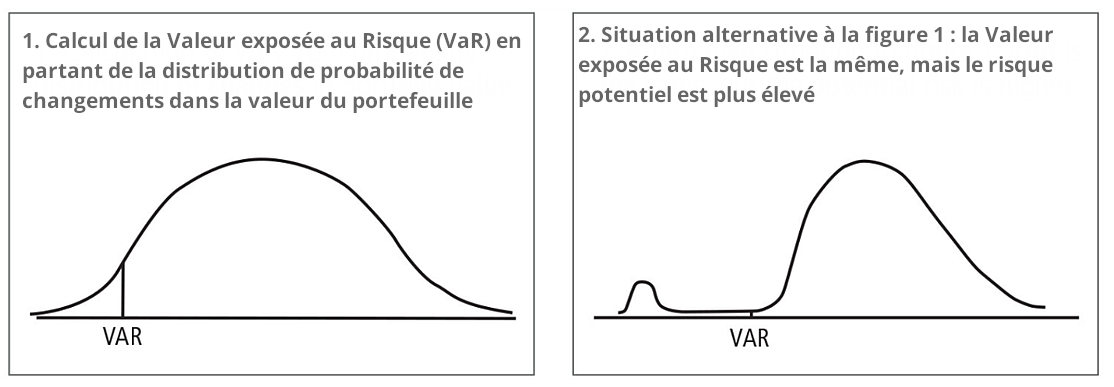

Pour un portefeuille en crypto-actifs, la distribution des retours est connue historiquement pour présenter des queues lourdes à gauche, ou des événements de type Cygne noir, ce qui altère la teneur des distributions des retours. Sur le graphique qui suit, les marchés des crypto-actifs ont davantage tendance à fonctionner selon les caractéristiques du graphe de droite. Les deux graphiques présentent la même Valeur exposée au Risque, mais débouchent sur des Déficits Attendus différents : les pertes en lien avec le second graphique sont plus extrêmes dans le cas d’un scénario du pire.

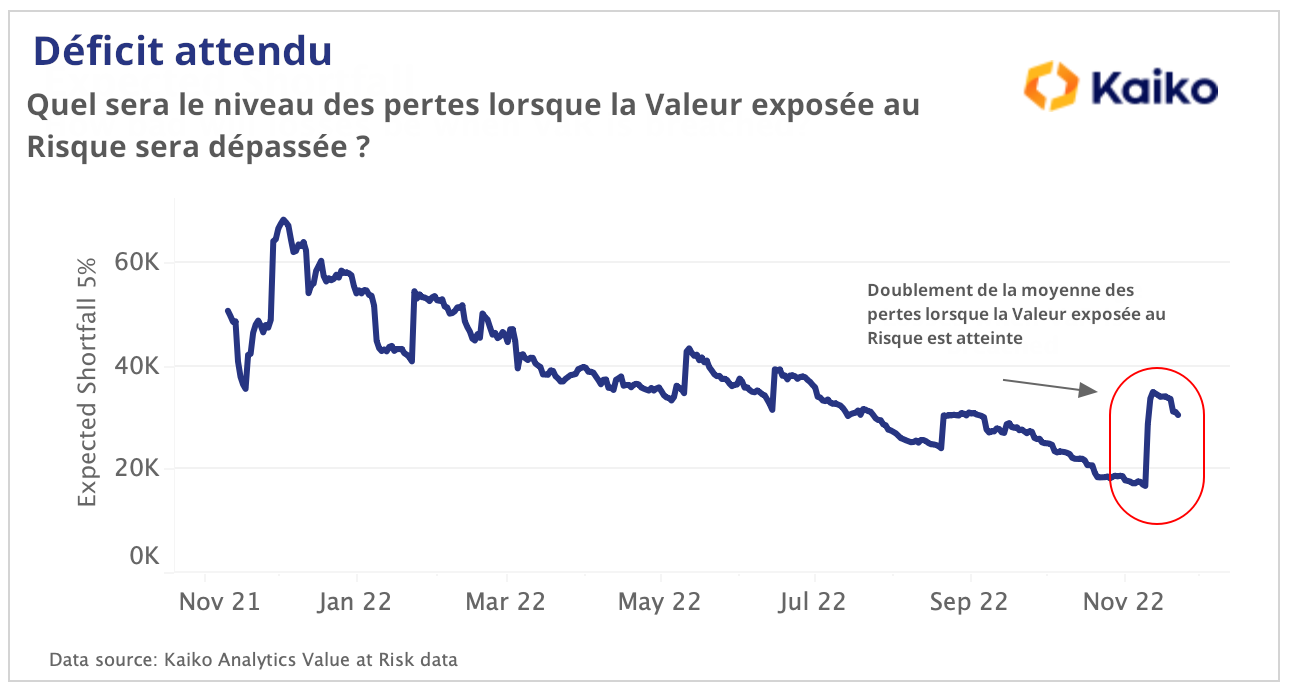

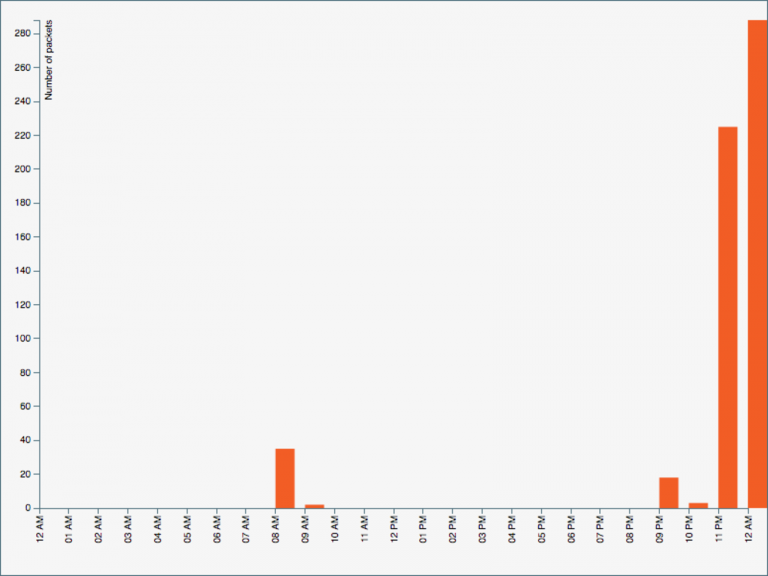

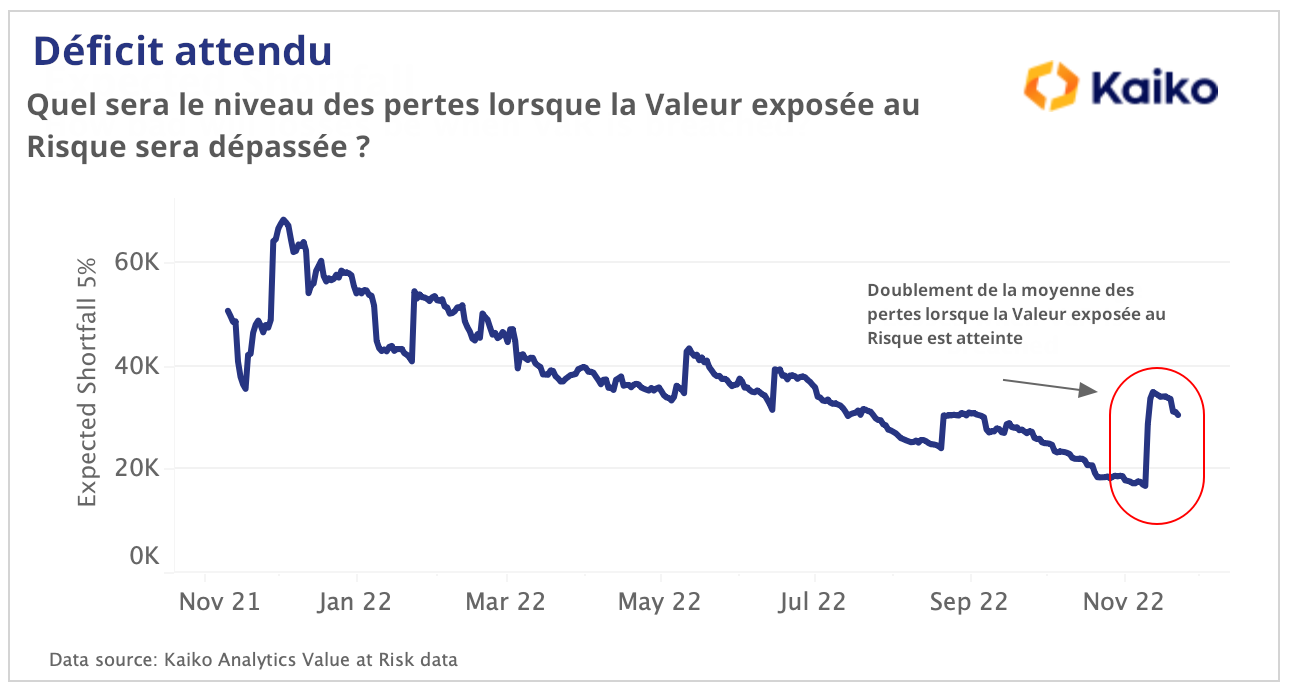

En établissant un graphique du Déficit Attendy, ou la perte moyenne dans des scénarios du pire à hauteur de 5%, pour le même portefeuille de 200k€ que ci-avant, on observe un déclin de la perte moyenne cette année, au fur et à mesure que la volatilité des crypto-actifs s’est relâchée dans l’ensemble. Cependant, on distingue un pic du Déficit Attendu au cours du récent effondrement de FTX, qui l’a fait doubler en quelques jours. Le Déficit Attendu complète la Valeur exposée au Risque et donne aux gestionnaires de risque un sentiment de gravité de la situation dans le scénario du pire. Cela permet aux entreprises de déterminer un budget du risque, et d’assurer leur solvabilité lors des crash sur les marchés.

Volatilité Implicite

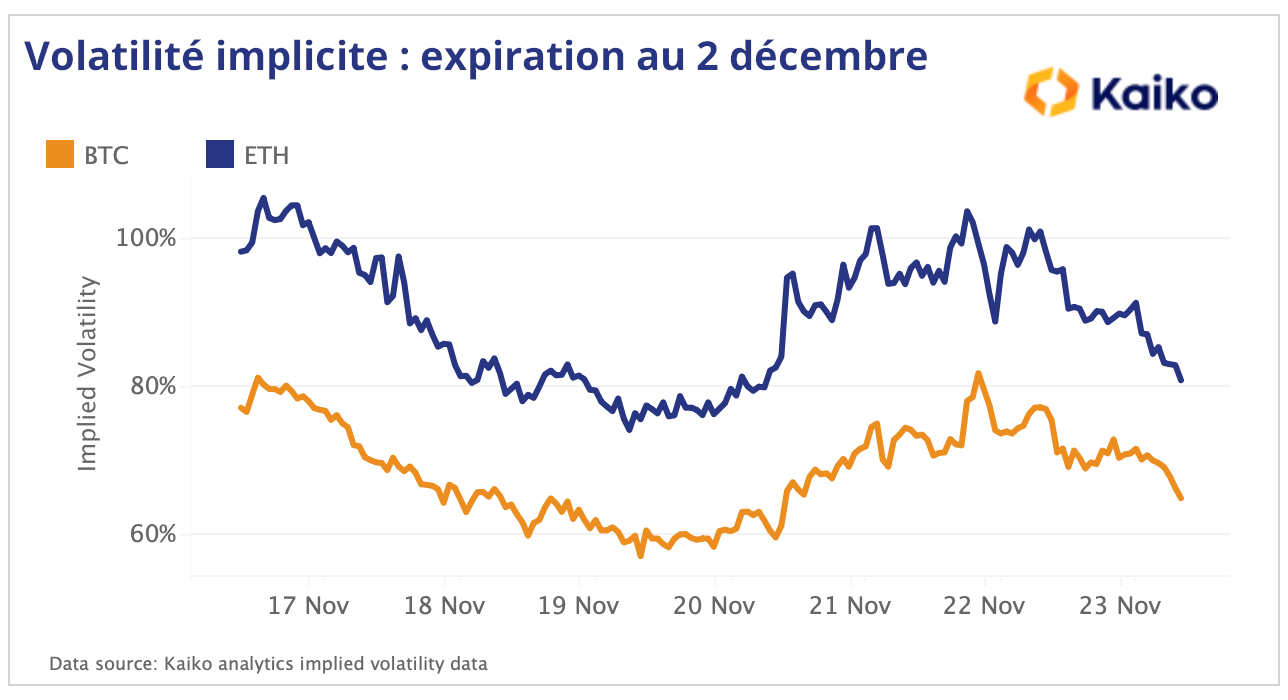

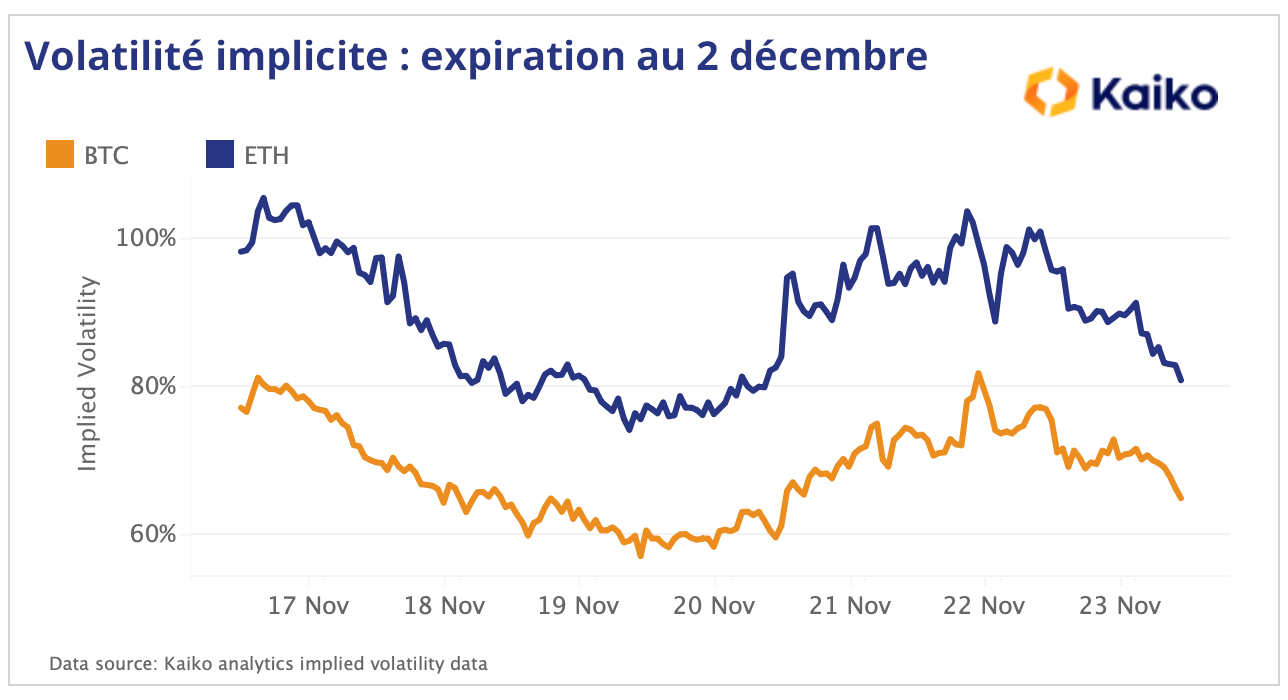

Les gestionnaires de risque peuvent également s’intéresser au marché des options pour se faire une meilleure idée du niveau de risque pris en compte par les marchés. La volatilité constitue l’un des critères qui permet d’établir un prix d’options, et en calculant le niveau de volatilité pris en compte par le marché pour définie une option, il est possible d’en tirer des conclusions sur les attentes à définir en matière de volatilité jusqu’au moment de l’expiration de l’option. Si l’on prend pour exemple la date d’expiration au 2 décembre, le marché établit un prix en matière de Volatilité Implicite à hauteur de 81 % pour les options ETH jusqu’en fin de mois, en baisse depuis le niveau établi à 98 % à la mi-novembre. La Volatilité Implicite peut constituer l’une des métriques de risque les plus efficaces lorsque l’on veut ajuster le niveau de risques d’un portefeuille.

Métriques en matière de Liquidités

Profondeur de marché sur les plateformes d’échanges centralisées

Deux événements de type Cygne noir de l’année 2022, nommément l’effondrement de Celcius et celui de FTX, ont été respectivement directement reliés aux problèmes de liquidités autour de stETH et de FTT. Les détenteurs de l’un ou l’autre de ces actifs ont pu constater le peu, voire l’absence, de liquidités sur les marchés spot, et si tout le monde veut sortir en même temps, le prix de l’actif s’effondre.

On a vu cela se produire avec stETH, qui a subi une baisse de +6 % lorsque les liquidités ont disparu des plateformes d’échanges lorsque Celcius a décidé de liquider son stock, au cœur d’un pic de demandes de conversions de l’actif en ETH.

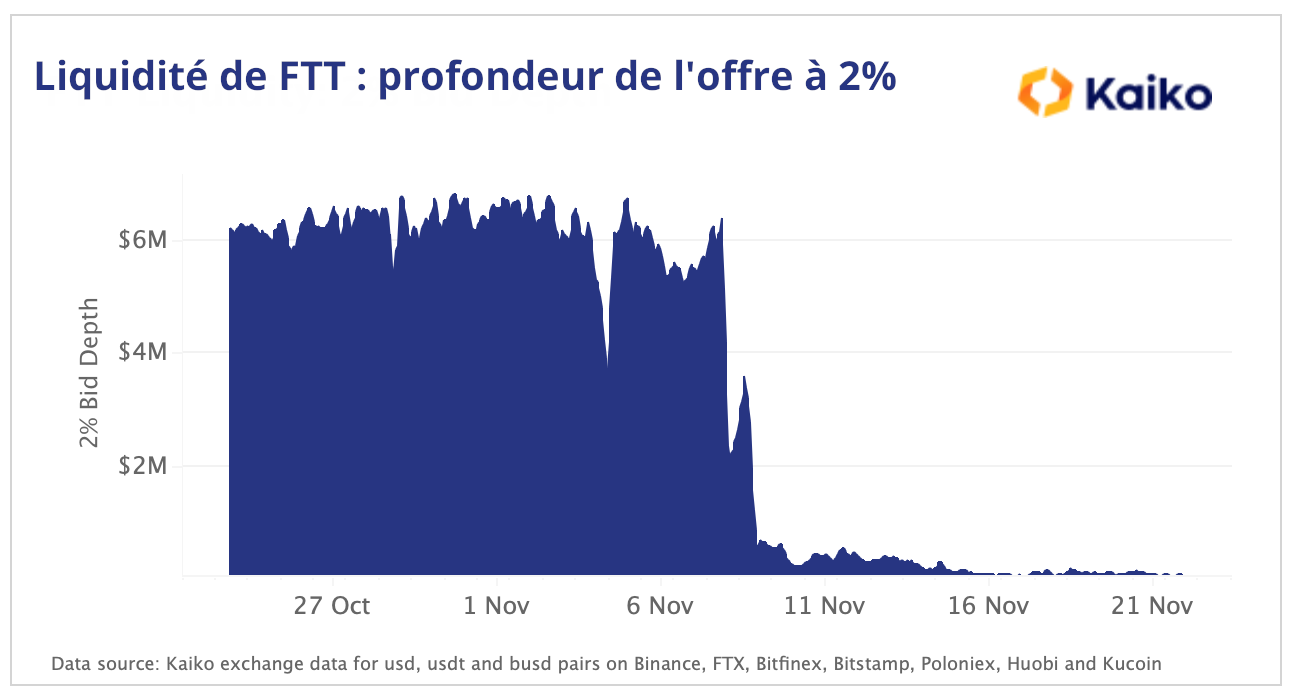

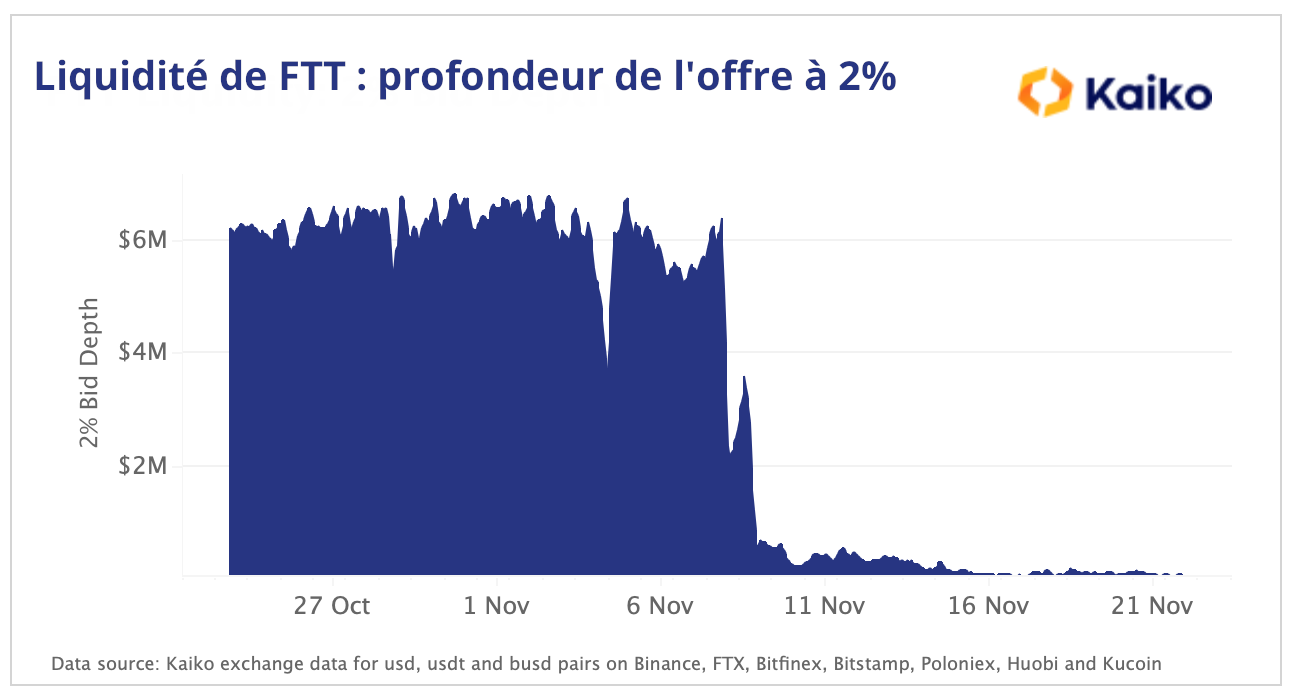

FTT n’avait guère d’autres acheteurs que la plateforme FTX elle-même, et la liquidité des contreparties s’est avérée insuffisante pour soutenir la pression vendeuse colossale de cet actif lors du scandale de FTX, malgré les tentatives menées par Alameda pour en défendre le prix. La liquidité des contreparties à hauteur de 2% du prix moyen n’était que de 6 millions de dollars avant l’effondrement. Un fonds fonctionnant avec une gestion de liquidités adéquate aurait mis le doigt sur ce point, et aurait sans doute réduit le niveau d’exposition de FTT à l’éventualité improbable d’une ruée vendeuse.

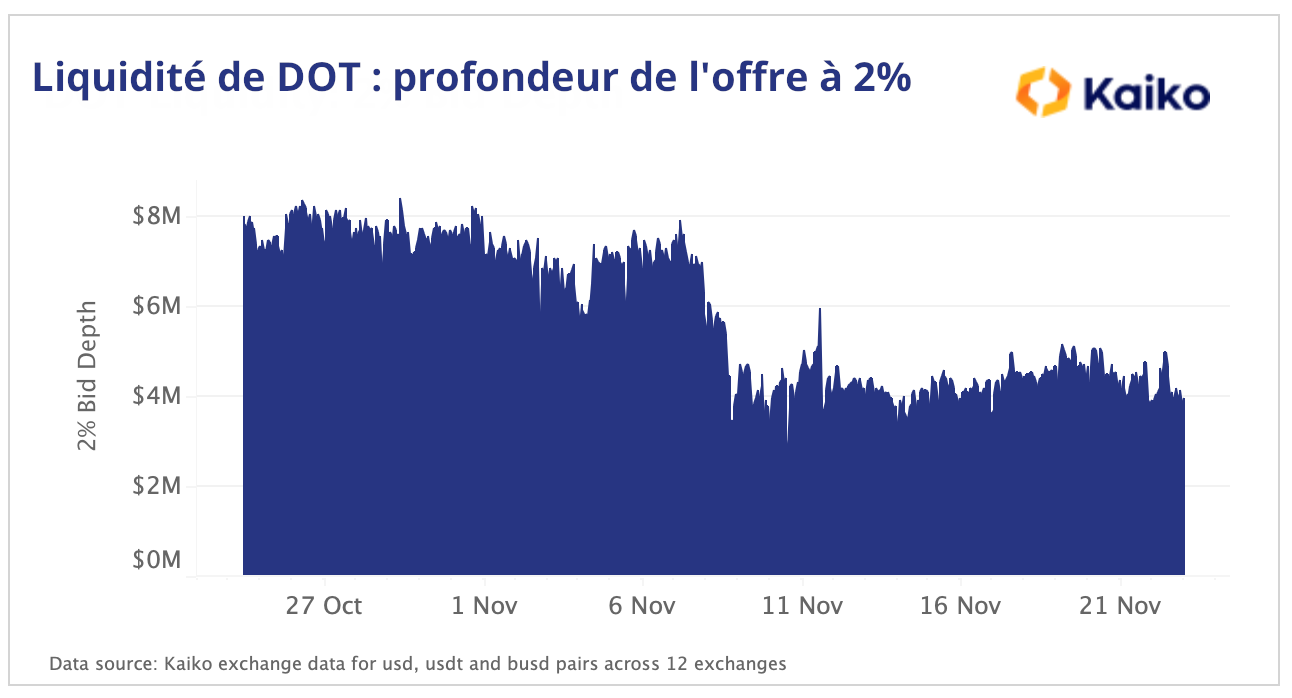

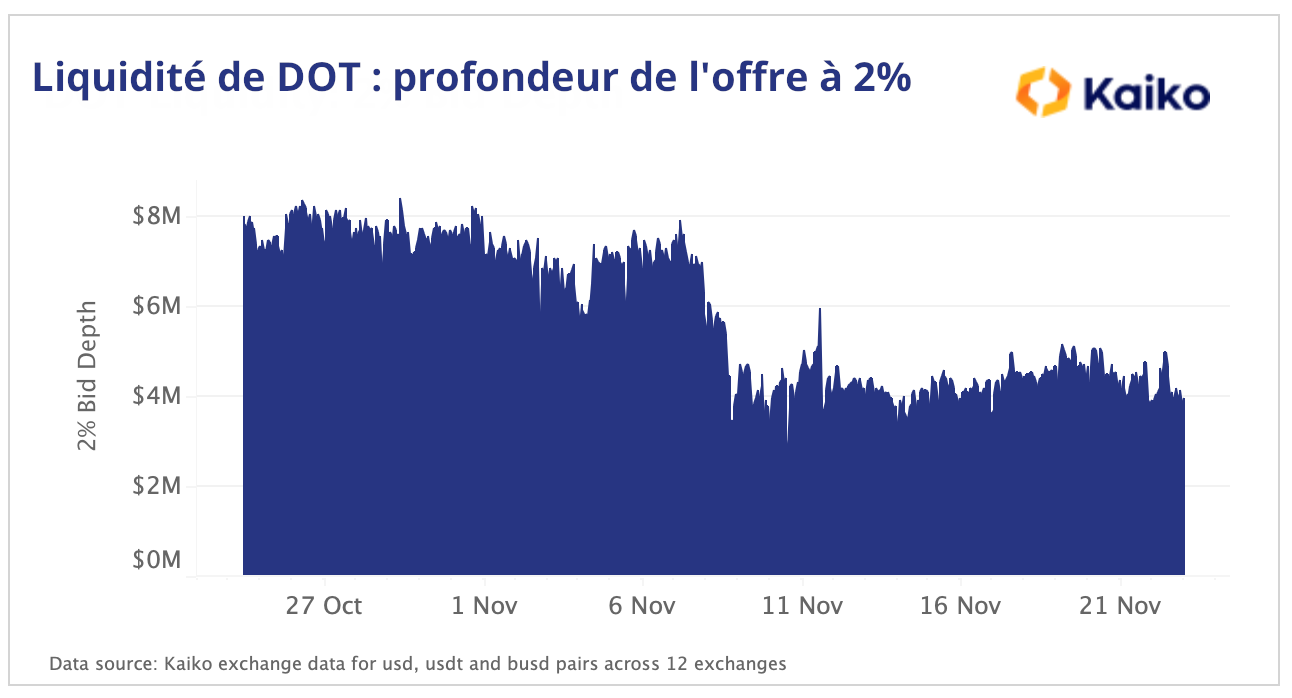

Si l’on s’intéresse à d’autres actifs qui auraient pu être pertinents d’un point de vue de gestion des liquidités, DOT, l’actif de l’écosystème Polkadot, avait une profondeur d’offre semblable à celle de FTT avant le crash. Après le crash, DOT ne dispose que de 4 millions de dollars de couverture à hauteur de 2% du prix moyen sur les 12 plateformes sur lesquels il est échangé, ce qui signifie qu’une vague d’ordres de vente pourrait rapidement faire effondrer son prix.

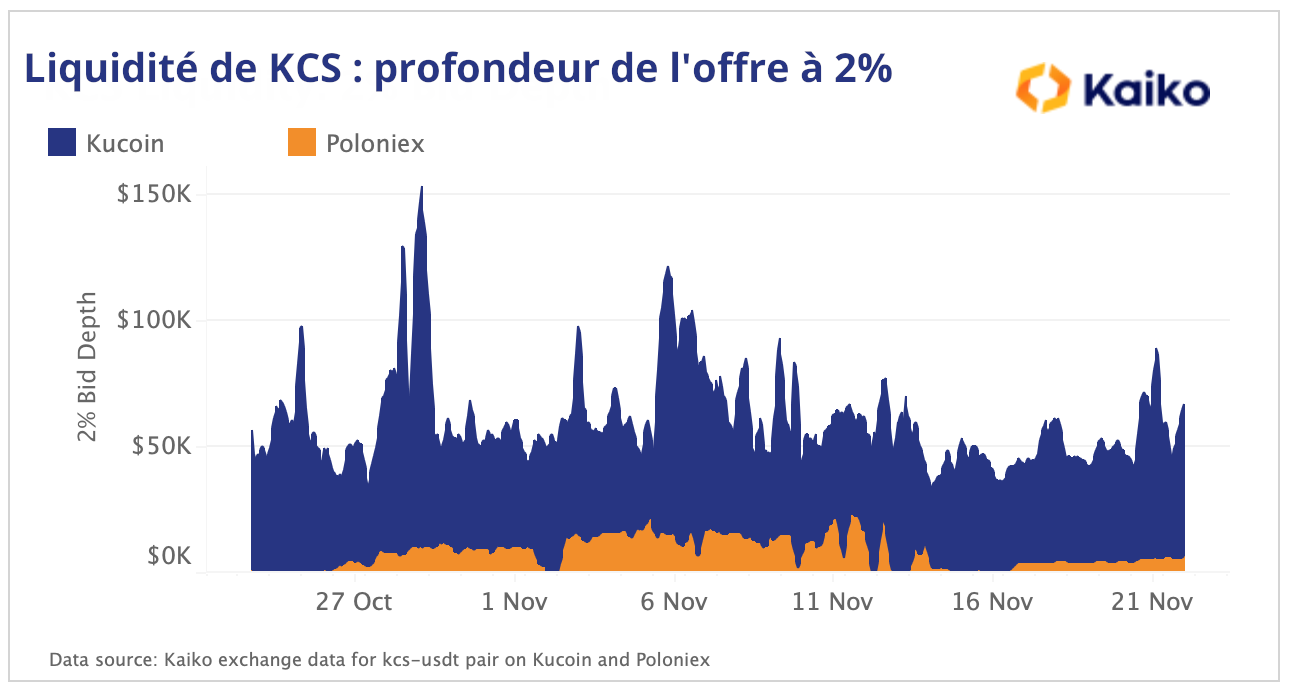

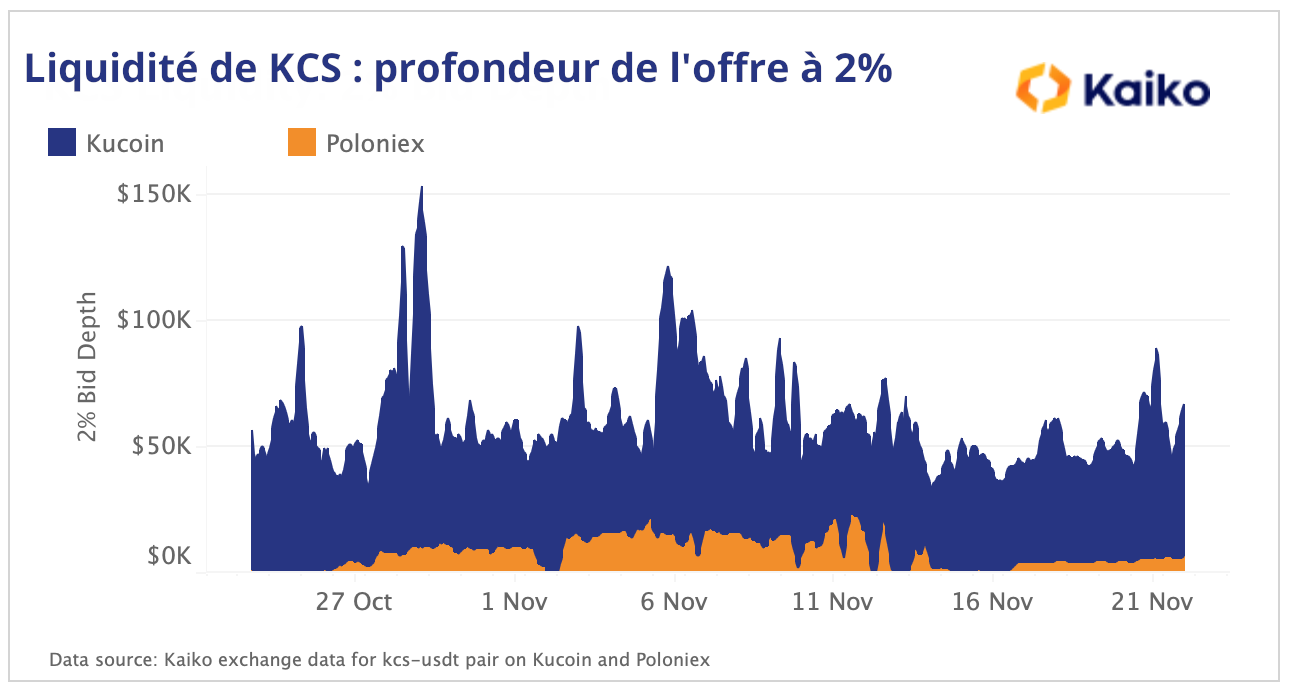

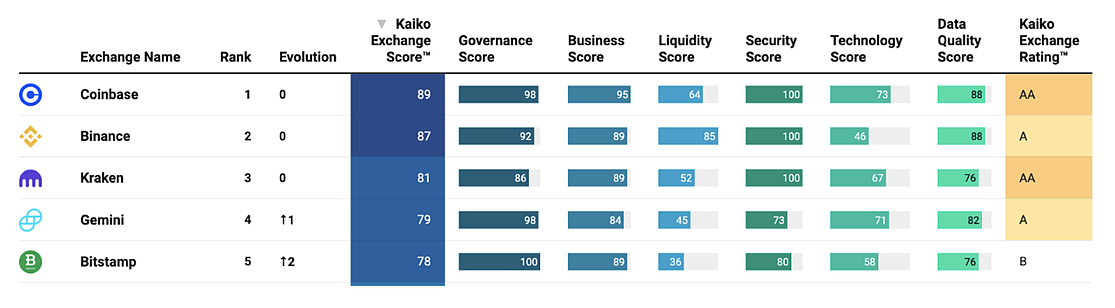

KCS est l’actif natif de la plateforme d’échanges Kucoin qui est basée à Hong-Kong. Kucoin est classée 32ème sur 42 plateformes d’échange par le dernier classement établi par Kaiko, principalement en raison du fait de sa note de 42/100 en matière de gouvernance. Selon les derniers éléments de réserves publiés par les plateformes d’échanges, the Block affirme que Kucoin détient 20% des réserves de son propre actif, KCS. Si l’on considère la profondeur de l’offre à hauteur de 2% pour KCS, on constate que seules 60 k$ de contreparties sont disponibles pour soutenir cet actif. Une ruée vendeuse pourrait provoquer un effondrement du prix de KCS et affecter significativement le niveau de réserves de Kucoin.

Comprendre les liquidités constitue donc un composant vital pour un cadre de gestion robuste du risque. La valorisation du bilan d’un fonds ne vaut que selon la capacité de ce fonds à liquider efficacement les actifs qu’il détient.

Données de liquidité DeFi

Au fur et à mesure que les marchés centralisés et décentralisés s’intègrent, la profondeur du marché des échanges centralisés (CEX) ne suffit plus à pleinement comprendre le niveau de liquidités d’une cryptomonnaie.

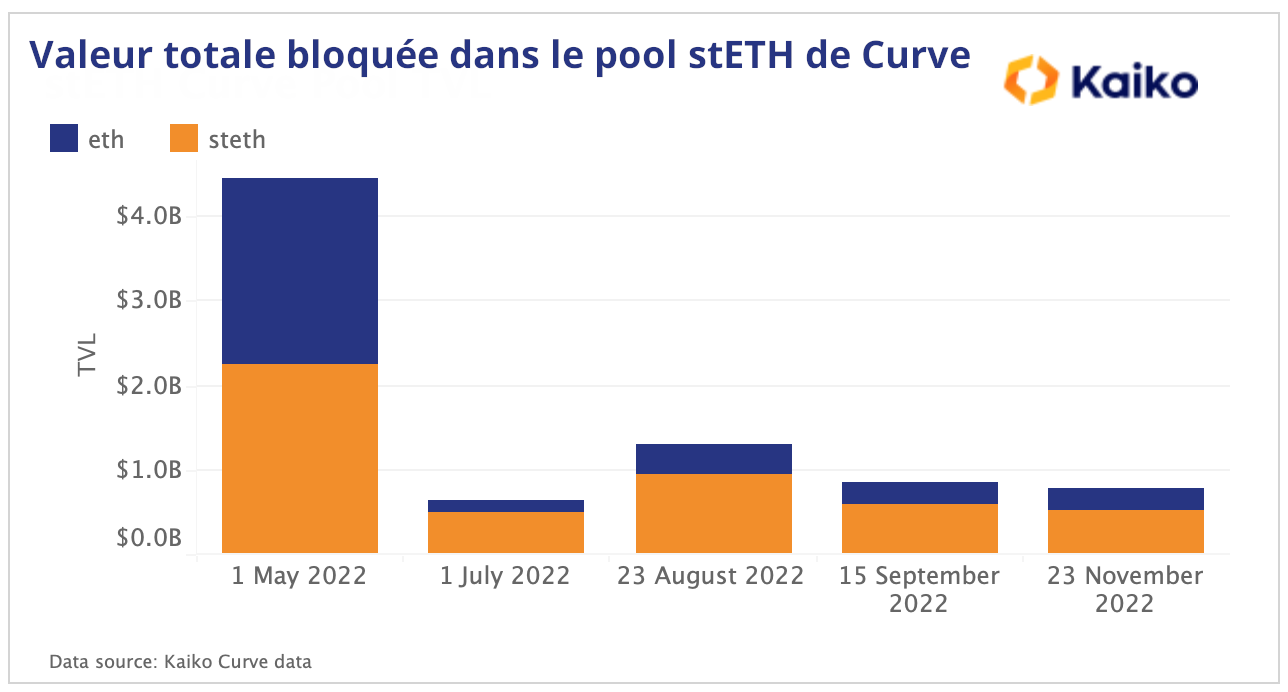

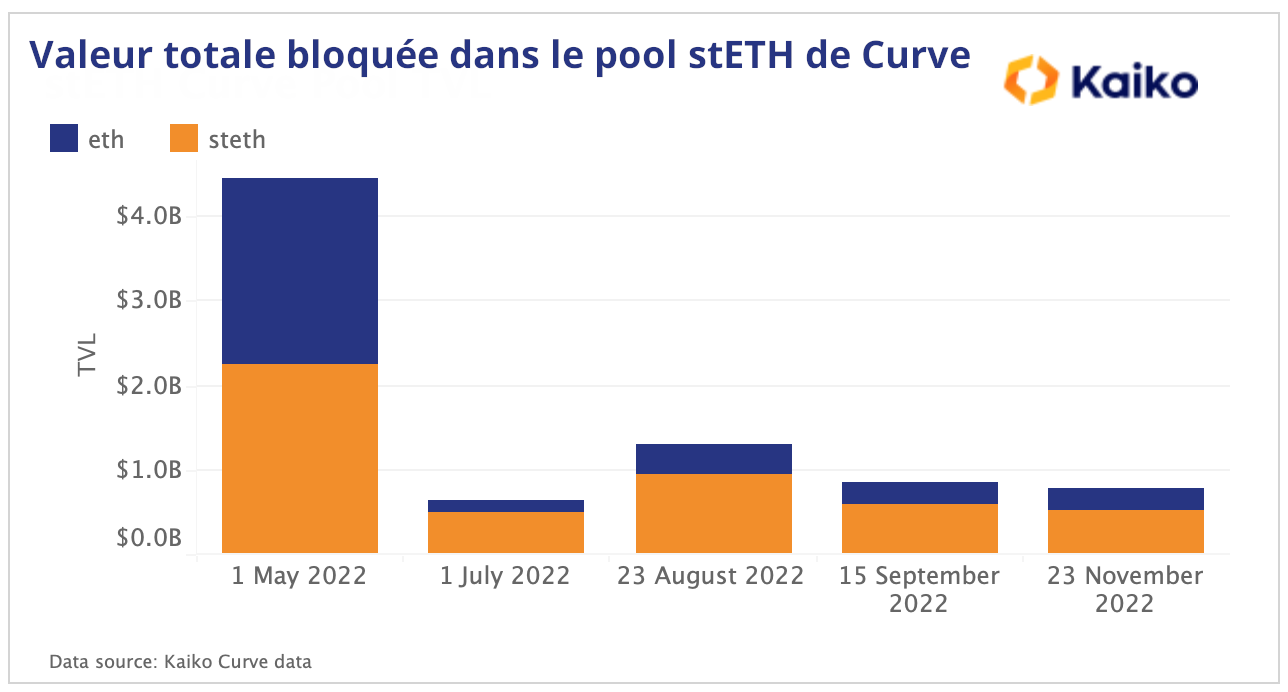

Comme nous l’avons mentionné plus haut, le staked Eher (stETH) a joué un rôle très important dans les problèmes de liquidités subis par Celcius et par Three Arrows Capital l’été dernier. Cela a provoqué à l’époque une contagion sur tout le marché, les investisseurs se bousculant pour sortir de stETH et convertir leurs actifs en ETH, plus liquide. Dans cette occurrence, la majorité des liquidités de stETH n’étaient pas sur des plateformes d’échange centralisés, mais plutôt dans des pools de liquidités d’échanges décentralisés (DEX).

Une supervision appropriée du pool stETH/ETH de Curve aurait permis de détecter une chute de la valeur totale verrouillée en temps réel au fur et à mesure que stETH atteignait les 80% du pool au plus haut de la bousculade vers les liquidités. Cette allocation s’est légèrement améliorée depuis lors, mais elle reste assez mal équilibrée, puisque stETH constitue actuellement 67% du pool.

Pour aller de l’avant, les sociétés œuvrant dans les crypto-actifs vont devoir prendre en compte les liquidités aussi bien sur les marchés centralisés que décentralisés pour être en mesure de simuler de grandes liquidations, et leurs impacts sur les prix.

Diligence raisonnable au niveau des échanges

L’importance de pratiquer une diligence raisonnable au niveau des échanges n’a jamais été si pertinente qu’à ce jour. FTX était l’un des noms les plus réputés de toute la sphère des crypto-actifs, mais après que Coindesk a creusé un peu, le pot aux roses a été découvert et FTX est devenue insolvable. Non seulement les clients ont perdu leur argent, mais nombre de fonds spéculatifs et de bureaux de vente sophistiqués conservaient des fonds sur FTX, et doivent désormais expliquer cette décision à leurs investisseurs.

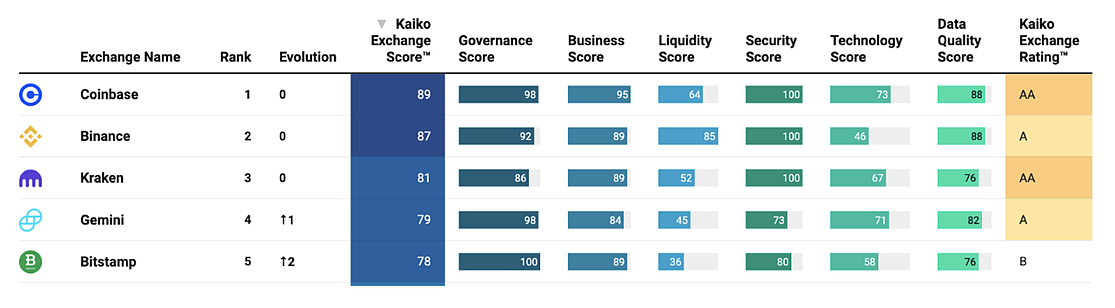

Il est vital, pour aller de l’avant, dans le cadre d’un processus robuste de gestion du risque, que les entreprises veillent à réaliser des diligences raisonnables sur les plateformes d’échanges, en surveillant tout, du niveau des liquidités à la gouvernance. Kaiko vise à assister les investisseurs dans ce processus de contrôle des plateformes d’échanges, via son Classement des Échanges, structuré en six critères avec une méthodologie de classement propriétaire développée en interne et maintenue par l’équipe de Kaiko dédiée aux indices. Au cours des quelques mois à venir, nous allons intégrer des preuves de réserves et d’autres métriques de transparence à ce classement.

Conclusion

Lorsque les liquidités sont abondantes, la gestion du risque ne constitue guère une préoccupation, le bilan de la plupart des entreprises du secteur apparaissant comme saine et liquide. Mais lorsque le marché s’oriente à la baisse, la marée se retire, et l’on voit qui se baignait nu. Quiconque détient des positions importantes sur des actifs peu liquides, comme FTT ou stETH, ont payé le prix de n’avoir pas suivi le niveau de liquidité de ces positions et de n’avoir pas évalué le risque de leurs positions si les prix venaient à baisser.

La gestion du risque et le monde des cryptomonnaies sont deux mondes qui n’ont guère eu de lien jusqu’à présent. Pour citer le nouveau PDG de FTX, John Ray III, il n’a jamais vu “un manque aussi total de contrôle d’entreprise et une absence aussi criante d’information financière fiable.”

Si les entreprises qui investissent dans les crypto-actifs veulent survivre et aller de l’avant, la gestion du risque doit prendre une place centrale dans les processus d’investissement. Les métriques de liquidités, combinées aux métriques de risque traditionnelles, comme la Valeur exposée au Risque ou le Déficit Attendu, permettront aux investisseurs de survivre à des occurrences de baisses de marchés comme celles que nous avons connues, et de récolter les fruits de leur survie lors des prochaines phases haussières.

November 13th, 2019

Ce billet sera rafraichi au fil du temps, pour rester pertinent

Suivi des changements :

- 30 Oct 2017 : Première publication

- 10 Nov 2017 : Ajout du module CanvasBlocker

- 22 Nov 2017 : Remplacement du module Qwant for firefox ; suppression du module Privacy Settings ; remplacement de Random Agent Spoofer par AgentX

- 23 Nov 2017 : Ajout d’une section de configuration (remplace Privacy Settings)

- 28 Jan 2018 : Ajout d’une section de configuration (privacy.resistFingerprinting=true)

- 28 Jan 2018 : Remplacement de AgentX par Random User Agent

- 1er Mai 2018 : Référencement du module Neat Url

- 10 Sep 2018 : Ajout du paramètre disable_session_identifiers

- 24 Sep 2018 : Ajout de 9 paramètres de gestion de la télémétrie (about:config)

- 25 Sep 2018 : Ajout de la clé opt-out pour la télémétrie (about:config)

- 30 Sep 2018 : Ajout de clés de configuration (puny+privacy_level+dtmf+autres) (about:config)

- 2 octobre 2018 : Ajout de clés de configuration (about:config)

- 4 octobre 2018 : Ajout de clés de configuration

- 6 novembre 2018 : Ajout de clés de configuration (about:config)

- 27 décembre 2018 : Suppression de la clé de configuration “privacy.trackingprotection.storagerestriction.enabled” qui semble avoir disparu à partir de Firefox 63, je conseille de positionner network.cookie.cookieBehavior à la place

- 1er janvier 2019 : Ajout d’une clé de configuration (about:config)

- 21 octobre 2019 : Je dégage complétement Qwant, qui est inutilisable, n’est pas fiable, trace les User agent de ses utilisateurs, et s’autorise même à les bloquer.

- 21 octobre 2019 : Désactivation du DNS over HTTPS, qui envoie tout à cloudfare…(about:config)

- 13 novembre 2019 : Ajout d’une clé de configuration pour contrer les attaques de requêtes sur le cache (about:config)

EDIT du 21 octobre 2019 : je ne conseille définitivement plus d’utiliser Qwant

Qwant a semble-t-il décidé de bloquer les utilisateurs qui n’affichent pas un User-Agent qui lui plaît.

Plusieurs remarques quant à cette approche :

- Pour ma part, si j’utilisais Qwant, c’était en espérant que vous ne REGARDIEZ PAS spécialement mon User-Agent.

- Qu’est ce que c’est que cette approche de BLOQUER les utilisateurs qui ne vous plaisent pas? Cela fait PLUSIEURS JOURS que ça dure, et tout ce que vous avez à répondre, c’est ne pas rétablir le service et poster sur twitter des messages ridicules “On renouvelle nos excuses“. C’est pitoyable.

- Le présente post, que je maintiens, a pour but d’AIDER des utilisateurs NON TECHNIQUES à sécuriser leur vie privée. J’ai un peu l’impression d’avoir l’air d’un con : j’ai conseillé à des gens une solution qui NE MARCHE PAS. Pas 5 minutes, pas 1 heure, ça fait trois jours là. Le sujet s’arrête là. Qwant, tu dégages.

- Je ne veux pas dire, mais un User-Agent flottant, c’est précisément caractéristique d’utilisateurs qui essayent de protéger leur vie privée. VOUS ETES EN TRAIN DE BLOQUER VOTRE CIBLE!!!

Je conseille aux lecteurs de ce billet de supprimer l’extension QWANT, et de positionner Duckduckgo comme moteur de recherche par défaut.

Fin de l’édition du 21 octobre 2019

Je reprends la plume sur le sujet de la protection personnelle.

Comment, simples particuliers, pouvons-nous nous protéger au mieux des espionnages réalisés par les GAFA, et les CIA/NSA/FSB/BND/Échelon/DGSE/ToutCeQueVousVoulez ?

L’objectif de ce post est donc de rendre ces protections accessibles à des non techniciens, ou simplement à des personnes pas intéressées par la technique.

Si vous êtes un expert en sécurité, vous trouverez qu’on peut faire mieux, ou affiner. J’évite volontairement de mentionner ici des modules de sécurité très puissants mais demandant des connaissances approfondies du web, ou des interactions lourdes, à l’utilisateur.

Si vous voulez vraiment ne pas être espionné, n’allez pas sur Internet. Ces modules vous protègent du tout venant, c’est à dire que vous pouvez espérer échapper ou gếner avec ceci le marketting de base et les opérations de fliquage à grande échelle opérées sur l’ensemble de la population. Si vous êtes ciblés par une opération plus fine, je ne peux rien pour vous 🙂

Je commence par un avertissement : ces conseils sont fournis sans garantie… Je vous fais part de mes connaissances, du mieux que je peux, ni plus, ni moins. Tout ce que je présente ici, je l’utilise moi-même. 100% des préconisations livrées ici sont des logiciels libres, accessibles gratuitement et facilement. Le lecteur que vous êtes est en outre cordialement invité à me faire part de toute amélioration quant à ce contenu !

Le présent article concerne la navigation depuis un ordinateur. Pour se protéger depuis une tablette ou un smartphone, c’est assez proche, mais il existe parfois de subtiles différences, que je détaillerai peut être dans un autre article.

Voici donc :

- Utilisez Firefox. Pas chrome, pas Internet Explorer

Pourquoi? parce que firefox, qui a beaucoup de défauts, a une qualité, c’est d’être open source. Ils peuvent faire de la saloperie, mais cela se verra. Les autres, c’est juste des boîtes noires. Les utiliser, c’est faire confiance aux GAFA, qui sont les premiers sur la liste des nuisibles qui adorent collecter pléthore de données personnelles.

Si vous utilisez n’importe quel autre navigateur open source, c’est très bien, et peut être mieux. Simplement, je parle de ce que je connais, alors mon focus ici sera sur firefox.

- Voici un paquet de changements à réaliser sur Firefox.

Pour chacun, j’essaye d’expliquer pour le lecteur pressé en quelques mots le coeur de ce qu’elle apporte, puis les configurations que je préconise. Et je poursuis avec plus d’informations quand c’est pertinent.

ATTENTION : certaines de ces extensions nécessitent une configuration pour être efficaces. Lisez la suite du billet, ne vous contentez pas de les installer…

Il n’y a pas vraiment de priorités entre elles, je les trouve toutes indispensables et complémentaires même si je mets en premier :

| Cookie autodelete |

Auto suppression des cookies traqueurs d’identité |

| Duckduckgo |

Moteur de recherche affirmant respecter la vie privée des gens |

| Privacy badger |

Détecteur heuristique et autobloqueur de traqueurs d’identité |

| uBlock Origin |

Bloque les publicités et les pisteurs sur base de listes noires |

| Decentraleyes |

Garde en cache les boîtes à outils javascript pour économiser des requêtes et éviter l’espionnage par leurs éditeurs |

| HTTPS Everywhere |

Force l’utilisation de HTTPS au lieu de HTTP non chiffré, si le service est disponible |

| Smart Referer |

Restriction de l’envoi d’information de la provenance de ma navigation |

| Random User Agent |

Changement de mon User-Agent annoncé |

| CanvasBlocker |

Protection contre les techniques avancées d’identification unique de votre ordinateur |

| Configuration firefox |

Paramètres de configuration qui, si laissés par défaut, favorisent l’espionnage par Mozilla, Google, ou des tiers |

| Neat URL |

Suppression de bouts d’URLs correspondant à des traçages d’activité |

Passons aux configurations et détails

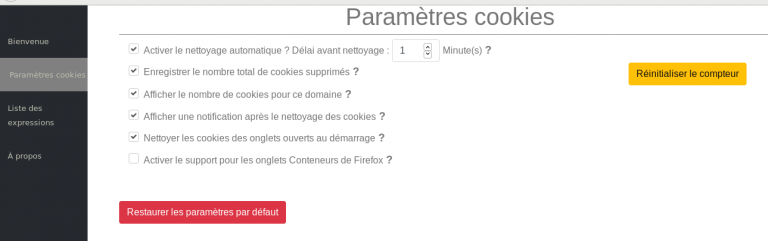

- Cookie Autodelete

Cette extension va simplement, sur une base de temps régulière, effacer tous vos Cookies. C’est une opération de salubrité publique (et privée :-p ), et franchement, je ne comprends pas que ces fonctions ne soient pas intégrées à Firefox et activées par défaut. Le fait que Google finance Mozilla n’y est peut-être pas étranger.

L’extension met à disposition une liste blanche, à laquelle vous pouvez (et devriez) ajouter les quelques sites web où vous ne voulez pas revalider vos identifiants à chaque visite. C’est très simple d’ajouter un site en liste blanche, rendez-vous sur le site en question, clickez sur l’icone de l’extension et cliquez sur “+Liste blanche”, et c’est bon !

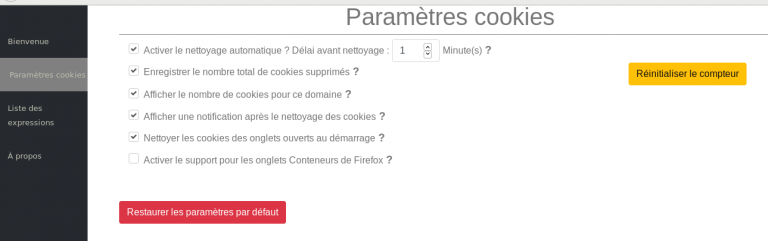

Voici ma configuration (le plus important est en haut : Activer le nettoyage automatique ? Délai avant nettoyage 1 minute.)

- Privacy Badger

Excellent module, écrit et maintenu par l’EFF. Ce module journalise les traçages réalisés par des sites “partenaires” des pages que vous visitez, et bloque ceux qui abusent. Le fonctionnement est détaillé ici.

La très grande force de ce module est qu’il n’a pas besoin de listes noires de bloquage, il apprend tout seul au fur et à mesure que vous naviguez, et détermine les tiers espions sur la base de leur comportement.

Ce module n’a pas besoin de configuration particulière pour bien fonctionner. Vous pouvez, si un site dysfonctionne, demander à privacy badger de ne rien bloquer pour cette page précise (je n’ai jamais eu besoin de le faire), en suivant le menu qui se déroule si vous cliquez sur l’icone.

L’installation du module est suivie d’un cheminement d’accueil et de présentation assez bien fait.

- uBlock Origin

uBlock Origin est également un filtre anti-traqueur et anti-publicité. Il se base pour sa part sur des listes noires, ce qui le rend assez complémentaire, de mon point de vue, de privacy badger. Il dispose d’une configuration assez extensible. Rendez-vous dans les paramètres du module, visitez a minima l’onglet “3rd-party filters”. J’y active tous les filtres “ublock” sauf Experimental, ainsi qu’Easylist, Easyprivacy, Fanboy’s Enhanced Tracking List, et les filtres spécifiques à la France marqués FRA.

- Decentraleyes

Ce module est très complémentaire des bloqueurs présentés ci-avant. Il annule tous les appels réseaux vers des bibliothèques Web très populaires, en renvoyant directement le contenu qu’il conserve en cache. Ceci évite nombre de requêtes vers des serveurs Google (ou autres), et donc autant de pistage. En pratique, cela ne bloque aucune fonction.

- HTTPS Everywhere

Ce module contient une liste de sites web qui fonctionnent en mode chiffré. Si vous essayez de naviguer sur l’un des sites qu’il connait, en omettant de commencer votre requête par “https”, il va le faire à votre place, afin de sécuriser votre connexion.

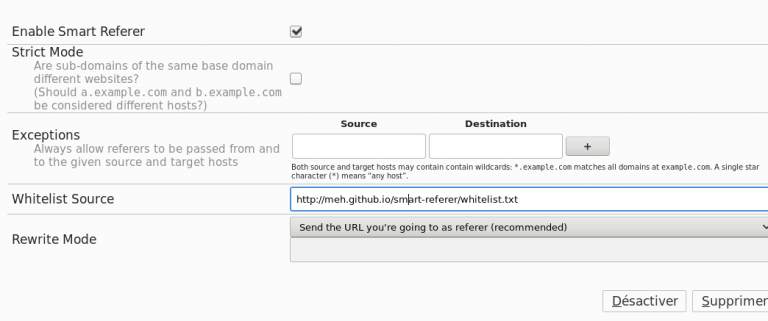

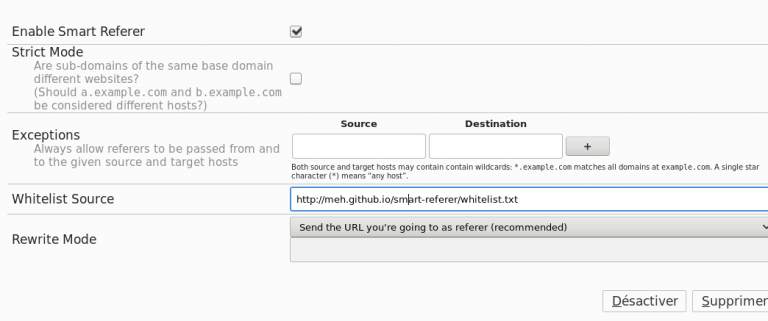

- Smart Referer

Ce module ajoute un peu de vie privée à l’en-tête “Referer” que votre navigateur envoie au site visité avec chacune des requêtes envoyées. Cela n’en a pas l’air, mais cela peut passer pas mal d’information à votre sujet.

Un peu de configuration est nécessaire pour ce module.

Voici ma configuration

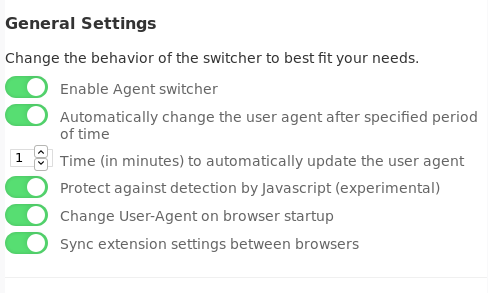

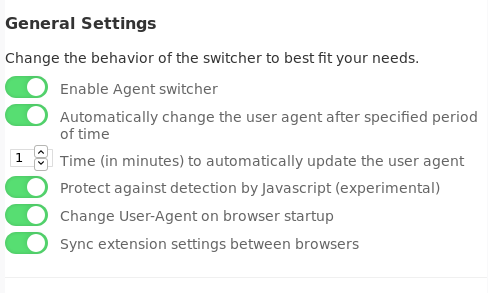

- Random User Agent

Il s’agit simplement de modifier l’en-tête “User-agent” envoyé par Firefox quand il parle à un serveur.

Ce module est marqué comme obsolète (le 30 septembre 2018), mais fonctionne encore pour l’instant. Je lui trouverai un remplaçant s’il disparaît effectivement. On peut tester son efficacité en visitant : whatsmyos.com

Voici ma configuration :

Il change ainsi tout seul, aléatoirement, et vous pouvez si cela pose problème pour un site donné lui demander de le garder en liste blanche.

Si vous aviez installé AgentX, que je recommandais dans une version antérieure du présent article, je recommande de le remplacer par Random User Agent

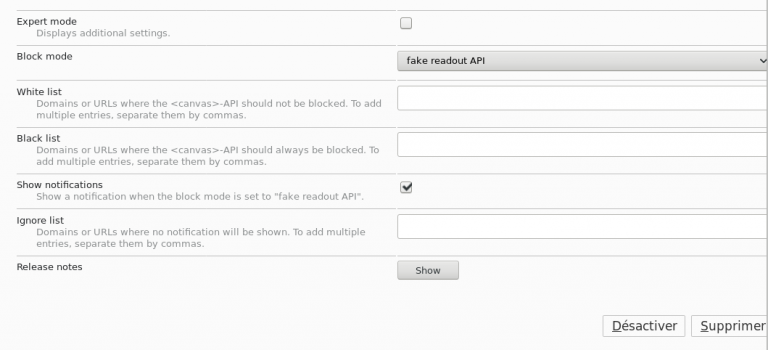

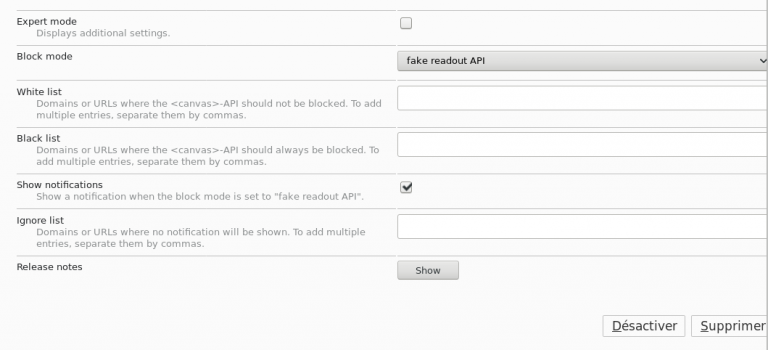

- CanvasBlocker

Un nombre croissant de sites estiment avoir besoin d’identifier votre ordinateur de manière unique et répétable. Il s’agit d’une grave intrusion dans votre vie privée. Les cookies sont un moyen pour eux, ici, c’est une autre technique plus sournoise, qui fait réaliser des calculs complexes à votre ordinateur, dont le résultat est toujours propre à votre ordinateur, et répétable.

Ce module altère les appels réalisés, afin de retirer le caractère d’unicité et de répétabilité à votre ordinateur. Il s’agit donc d’un complément intéressant aux autres.

Ma configuration :

- Configuration Firefox

Ouvrez l’adresse : about:config dans la barre d’adresse de Firefox. Si un message vous demande d’être prudent, validez le.

Pour chaque entrée du tableau ci-dessous, changez la valeur. Il y a un formulaire de recherche qui permet de les rechercher rapidement.

Ce tableau reste ordonné par dates d’ajout. Quand j’ajoute des éléments, c’est toujours en bas.

| Nom |

valeur |

| media.peerconnection.enabled |

false |

| media.peerconnection.turn.disable |

true |

| media.peerconnection.use_document_iceservers |

false |

| media.peerconnection.video.enabled |

false |

| media.peerconnection.identity.timeout |

1 |

| privacy.trackingprotection.enabled |

true |

| browser.cache.offline.enable |

false |

| browser.safebrowsing.malware.enabled |

false |

| browser.safebrowsing.phishing.enabled |

false |

| browser.send_pings |

false |

| browser.urlbar.speculativeConnect.enabled |

false |

| dom.battery.enabled |

false |

| dom.event.clipboardevents.enabled |

false |

| geo.enabled |

false |

| media.navigator.enabled |

false |

| webgl.disabled |

true |

| privacy.resistFingerprinting |

true |

| Ajouts du 24 septembre 2018 |

| toolkit.telemetry.updatePing.enabled |

false |

| toolkit.telemetry.archive.enabled |

false |

| toolkit.telemetry.bhrPing.enabled |

false |

| toolkit.telemetry.server |

https://adresse.inexistante.gryzor.com |

| datareporting.policy.dataSubmissionEnabled |

false |

| toolkit.telemetry.firstShutdownPing.enabled |

false |

| toolkit.telemetry.hybridContent.enabled |

false |

| toolkit.telemetry.newProfilePing.enabled |

false |

| toolkit.telemetry.shutdownPingSender.enabled |

false |

| Ajouts du 30 septembre 2018 |

| network.IDN_show_punycode |

true |

| browser.sessionstore.privacy_level |

2 |

| media.peerconnection.dtmf.enabled |

false |

| media.peerconnection.rtpsourcesapi.enabled |

false |

| media.peerconnection.simulcast |

false |

| geo.wifi.uri |

https://adresse.inexistante.gryzor.com/ |

| browser.search.geoip.url |

https://adresse.inexistante.gryzor.com/ |

| browser.safebrowsing.blockedURIs.enabled |

false |

| services.sync.prefs.sync.browser.safebrowsing.downloads.enabled |

false |

| services.sync.prefs.sync.browser.safebrowsing.passwords.enabled |

false |

| browser.aboutHomeSnippets.updateUrl |

https://adresse.inexistante.gryzor.com/ |

| network.predictor.enabled |

false |

| network.dns.disablePrefetch |

true |

| network.http.speculative-parallel-limit |

0 |

| extensions.pocket.enabled |

false |

| extensions.pocket.site |

https://adresse.inexistante.gryzor.com/ |

| extensions.pocket.api |

https://adresse.inexistante.gryzor.com/ |

| Ajouts du 2 octobre 2018 |

| network.captive-portal-service.enabled |

false |

| Ajouts du 4 octobre 2018 |

| browser.search.geoSpecificDefaults.url |

https://adresse.inexistante.gryzor.com/ |

| browser.search.geoSpecificDefaults |

false |

| pdfjs.disabled |

true |

| Ajouts du 6 novembre 2018 |

| network.trr.mode |

5 |

| network.trr.uri |

https://adresse.inexistante.gryzor.com/ |

| Ajout du 27 décembre 2018 |

| network.cookie.cookieBehavior |

3 |

| Ajout du 1er janvier 2019 |

| extensions.blocklist.enabled |

false |

| Ajout du 21 octobre 2019 |

| network.trr.mode |

5 |

| Ajout du 13 novembre 2019 |

| browser.cache.cache_isolation |

true |

Note : je garantis que tant que je controlerai le domaine “gryzor.com”, l’adresse “adresse.inexistante.gryzor.com” restera non définie dans les DNS. Rien ne vous force à me croire, et vous devriez bien entendu positionner n’importe quel nom de domaine dont vous avez la certitude qu’il restera non défini ici, plutôt que le mien. Utiliser “https://mozilla.invalid/” par exemple si vous faites confiance à la RFC 2606 qui réserve le suffixe .invalid comme jamais résolu.

[Ajouté le 25 septembre 2018] Il faut également en créer:

(Pour créer une valeur, faire “clic droit” puis “Nouvelle” puis (par exemple) “valeur booléenne”).

| Nom |

type |

valeur |

| security.ssl.disable_session_identifiers |

booléen |

true |

| toolkit.telemetry.coverage.opt-out |

booléen |

true |

| extensions.fxmonitor.enabled |

booléen |

false |

- Neat URL

Ce module retire des morçeaux d’URLs (configurables), quand ils correspondent à des trackers bien connus, tel que Urchin (racheté par Google). Je l’utilise sans altérer sa configuration par défaut.

Il s’agit d’un vecteur de traçage d’activités supplémentaire, que ce module combat.

PS : Oui, ce billet est fastidieux à lire, et croyez-moi, l’écrire m’a demandé pas mal de temps. Je ne doute pas qu’il vous prenne plusieurs dizaines de minutes pour appliquer ces paramètrages sur votre ordinateur. Simplement, nous n’avons plus les moyens, en 2017, d’ignorer ces espionnages et l’impact à grande échelle qu’ils ont sur notre vie privée et au final sur nos libertés.

«Notre liberté repose sur ce que les autres ignorent de notre existence» — Soljenitsyne

October 15th, 2018

par Dell Cameron – le 19 septembre 2018 – source gizmodo.com

Illustration: Dell Cameron (Gizmodo)

Faire l’acquisition d’un robot aspirateur peut ressembler à une super bonne idée. Non mais c’est vrai, qui aime passer l’aspirateur? Mais si l’appareil en question était présenté comme connecté à l’internet, disposant d’un microphone et d’une caméra, et se déplaçant à volonté dans votre domicile à toute heure du jour, peut-être que vous y penseriez à deux fois.

Des chercheurs de Positive Technologies ont découvert deux vulnérabilités dans un modèle d’aspirateur robot – et ils soupçonnent que ces vulnérabilités affectent d’autres modèles, qui pourraient permettre à un pirate de prendre le contrôle du robot, et de l’utiliser pour espionner son propriétaire – ou d’enregistrer des vidéos au moyen de la caméra embarquée, ce qui s’annonce bien pratique : ce modèle de caméra voit même dans le noir.

Par chance pour cette fois, pour infiltrer l’appareil, les chercheurs indiquent que l’attaquant devra avoir déjà pénétré le réseau, ou disposer d’un premier accès physique à l’aspirateur. Pour le dire plus simplement, il faudrait probablement qu’un pirate s’en prenne à vous personnellement [jusqu’au jour où cette attaque sera ajoutée dans un kit et répandue automatiquement par rebond via d’autres piratages, NdT].

Il reste que ce problème illustre les exemples innombrables, qui voient des appareils de l’internet des objets, équipés de caméras et de micros, achetés et installés par vous-même dans votre maison, constituent un risque considérable du point de vue du respect de votre vie privée. Alors, à tout considérer, après tout, prendre le risque de voir enregistré ce que vous vous autorisez à dire dans un cadre privé, ainsi que tous mouvements qui pourraient être jugés non acceptables une fois publiés, réalisés par vous dans ce que vous estimiez être la sécurité de votre foyer, peut-être bien que c’est un peu cher payé pour ne pas passer l’aspirateur soi-même.

Le modèle d’aspirateur directement concerné dans cette instance est le “Diqee”, équipé d’une caméra appelée “360”, elle-même fabriquée à Dongguan, en Chine. Comme nous l’avons reporté, l’une des attaques possibles qui a été découverte permet une exploitation à distance, qui peut être utilisée pour détourner l’usage de l’appareil et en faire un “microphone à roulettes”, selon Positive Technologies. La seconde vulnérabilité, qui semble ne pouvoir être exploitée qu’au travers d’un accès physique à l’aspirateur, est activable par l’insertion d’une carte microSD dans le port de mise à jour du robot, disent les chercheurs.

Apparemment, aucune sécurité ne limite l’accès au logiciel dès lors que vous disposez d’un accès physique à l’aspirateur. Toujours selon Positive Technologies, il est très facile techniquement de mettre à jour le micrologiciel en y ajoutant un script, qui permettrait d’intercepter, par exemple, tout le trafic circulant sur le réseau de votre maison. À ce stade, vous pouvez même commencer à vous poser la question suivante – qu’est ce qui est pire : se faire enregistrer à son insu chez soi par une caméra, ou bien voir capturer à son insu chez soi son historique de navigation? (Nous posons cette question sans jugement de valeur).

Positive Technologies déclare à Gizmodo avoir suivi la procédure de notification standard et avoir notifié Diqee du problème constaté. Ils ne savent pas, cependant, si les vulnérabilités ont été corrigées par une mise à jour, ou si les propriétaires de robots aspirateurs ont été prévenus.

Diquee n’a pas répondu à notre demande de commentaire.

Si vous vous sentez concerné par cette sorte de menace, vous devriez chercher un robot aspirateur qui ne dispose pas du tout de wifi. Ou tout simplement acheter un aspirateur “pas robot” [En plus, c’est moins cher, NdT].

February 16th, 2018

Cet article est la traduction en français de “The House that Spied on me“, publié par Kashmir Hill and Surya Mattu.

Kashmir

Au mois de décembre, j’ai transformé mon appartement à San Francisco en “smart-maison”. J’ai acquis et connecté tous les appareils que j’ai pu trouver sur internet : un Amazon Echo, mes lampes, ma machine à café, mon babyphone, les jouets de mes enfants, mon aspirateur, ma télévision, ma brosse à dent, un cadre à photos, un sex toy, et même mon lit.

“Notre lit?” m’a demandé mon mari, l’air atterré. “À quoi ça va nous servir?”

Et moi d’expliquer : “Notre rythme respiratoire, nos pulsations cardiaques, le nombre de fois que nous nous retournons dans notre sommeil, on recevra un rapport avec tout ça chaque matin”.

“C’est glauque”, répondit-il en se mettant au lit, dérangé mais pas au point d’aller dormir sur le canapé non raccordé à internet.

Je me suis vite rendu compte que le seul truc pire que se réveiller après une mauvaise nuit, c’est de recevoir au réveil un rapport envoyé par le lit, me donnant une mauvaise note et m’indiquant avoir “échoué à atteindre mes objectifs de sommeil”. Merci le smart-lit, mais j’avais remarqué. J’ai la tête dans le cul.

Pourquoi donc ? Pourquoi ai-je décidé de faire ça ? Pour me simplifier la vie ? Peut-être. L’idée de vivre comme la Bête dans le film de Disney avait quelque chose d’irrésistible, avec tous ces objets animés dans la maison, qui s’occuperaient de tous mes besoins et viendraient me jouer la sérénade à l’occasion. Une fois la maison connectée, je pourrais regarder ce qu’il s’y passait quand j’étais sortie. Je pourrais commander à la voix les lampes, la machine à café, et la musique. Je pourrais parler à mon tout-petit (et à sa nounou) au travers d’un jouet. Ma brosse à dent me rappelerait qu’elle attendait d’être utilisée et me donnerait des conseils pour optimiser son usage. Si j’avais un peu froid la nuit, mon lit pourrait me réchauffer. Et je n’aurais plus à m’occuper de la corvée de pousser l’aspirateur dans la maison, il me suffirait d’appuyer sur un bouton de mon téléphone pour qu’un robot s’y emploie à ma place.

Grâce à l’Internet des Objets , j’allais pouvoir vivre dans mon propre univers technologique à la Downton Abbey [NdT: Downton Abbey est une série télévisée relatant la vie d’aristocrates en Angleterre début XXème]. C’est la promesse que la plupart des gens voient dans les maisons connectées, et c’est pour cela que les analystes estiment que ce marché atteindra les 27 milliards de dollars en 2021. Mais ma motivation première était ailleurs. Je voulais rendre ma maison intelligente pour découvrir si elle allait me trahir.

J’installai des objets connectés à internet pour me rendre service, mais le fait de rendre “intelligents” les objets normalement inanimés de ma maison, et de leur donner un “cerveau” connecté à internet leur donnait aussi le pouvoir d’aggréger les données de ma maison et de ceux qui l’habitent. Par exemple, l’entreprise qui m’a vendu mon aspirateur connecté, a récemment déclaré qu’elle consruisait un “plan enrichi de la maison” et qu’elle a l’intention de la partager un de ces jours avec Apple, Amazon ou Alphabet [NdT: la maison mère de Google], les trois entreprises qui espèrent dominer le marché de la maison connectée. Quand j’aurais rendu ma maison intelligente, qu’apprendrait-elle, et avec qui parlerait-elle ?

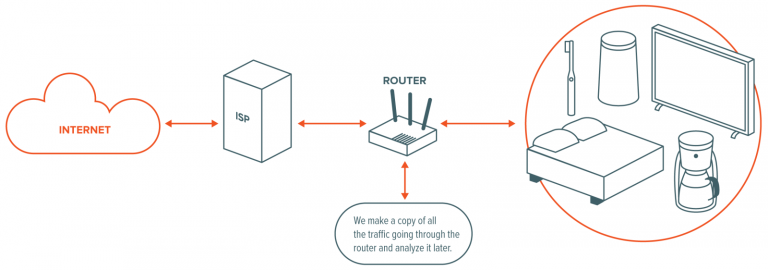

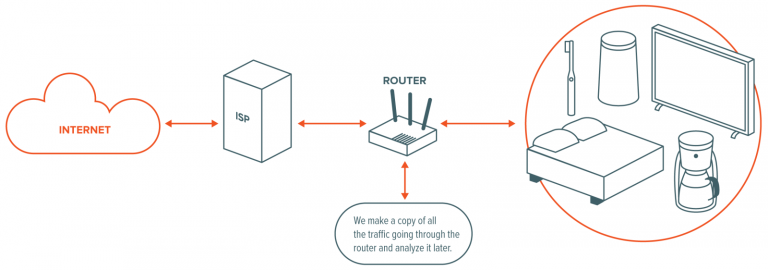

Je savais que ma maison fuiterait des informations à mon collègue, Surya Mattu, car il avait mis en place un routeur spécial, qui allait superviser tous ces appareils qui me supervisaient moi-même.

Surya

Oui, vous pouvez me considérer comme la sensibilité de la maison de Kashmir. Kashmir voulait découvrir à quoi ça ressemblerait de vivre dans une smart-maison, et moi je voulais mesurer les traces numériques que cette maison divulguerait sur elle. Mon objectif n’était pas la sécurité virtuelle. (Ça ne m’intéressait pas de pirater son sex toy ou n’importe quel autre objet). Je m’intéressais plutôt au sujet de la vie privée. Qu’allais-je apprendre sur sa vie et celle de sa famille, simplement en compilant passivement les traces numériques que ses objets envoyaient sur internet ? À quelle fréquence chaque object connecté parlait-il sur le réseau ? Pourrais-je déterminer heure après heure ce que les habitants de la maison faisaient, juste en regardant ces données ?

Avec un petit ordinateur Raspberry Pi, j’ai mis en place un routeur avec un réseau WiFi que j’ai appelé “iotea” [NdT: en anglais, l’acronyme IOT, se prononce de la même manière et désigne l’internet des objets] (je n’ai jamais été très fort pour donner des noms aux choses). Kashmir a utilisé ce réseau WiFi pour connecter tous ses appareils, ce qui me permettait de capturer toute l’activité réseau de la maison connectée. En d’autres termes, je voyais passer toute information que les objets envoyaient vers des serveurs hors de la maison.

J’en voyais autant sur la maison de Kashmir que son fournisseur d’accès à Internet (FAI). Avec la loi que le Congrés [Ndt: américain] a voté l’an dernier, autorisant les FAIs à nous espionner et à vendre les données d’utilisation d’internet de leurs clients, nous avons reçu un gros signal rouge que les FAIs pouvaient revendre nos données de navigation, ou les traces de nos activités sur nos ordinateurs et téléphones. Mais, dans les faits, ils voient encore plus que tout ça. Si vous avez chez vous un quelconque objet connecté – une télé connectée, un Echo, une balance Withings – votre FAI voit et peut revendre ces informations d’activité également. Avec mon routeur “iotea”, j’avais accès aux mêmes informations que Comcast, son FAI, serait susceptible de garder et de revendre.

Schéma de l’architecture mise en place pour enregistrer les données de la maison de Kashmir. Son FAI, Comcast, a accès à ces mêmes données.

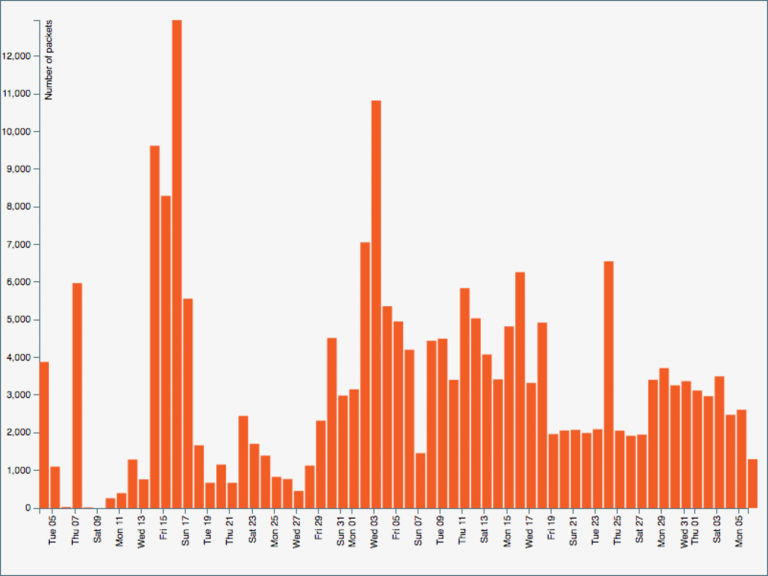

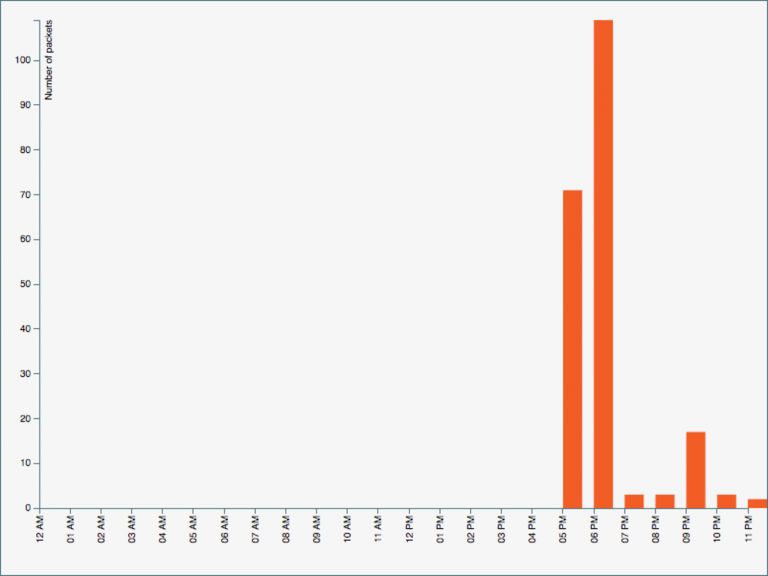

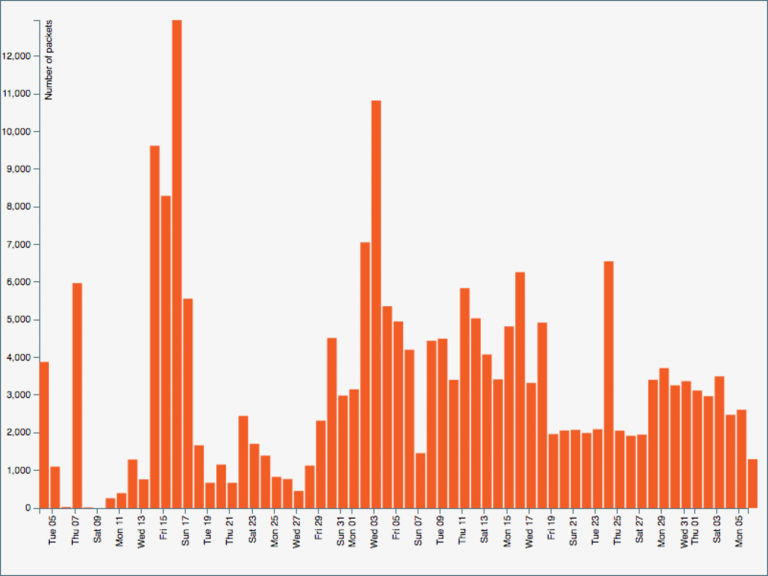

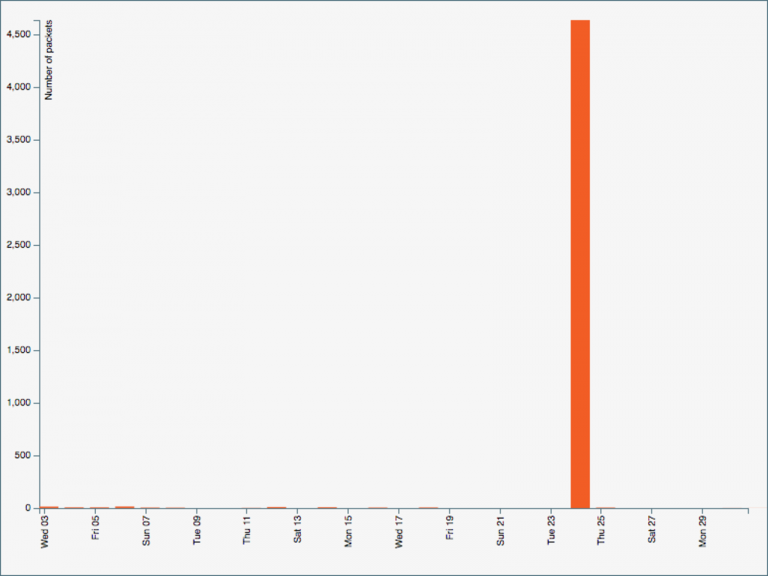

Et il y avait beaucoup de choses à voir. Depuis la mise en marche du routeur au début du mois de décembre, pas une seule heure ne s’est écoulée sans trafic réseau, même quand la maison restait inoccupée.

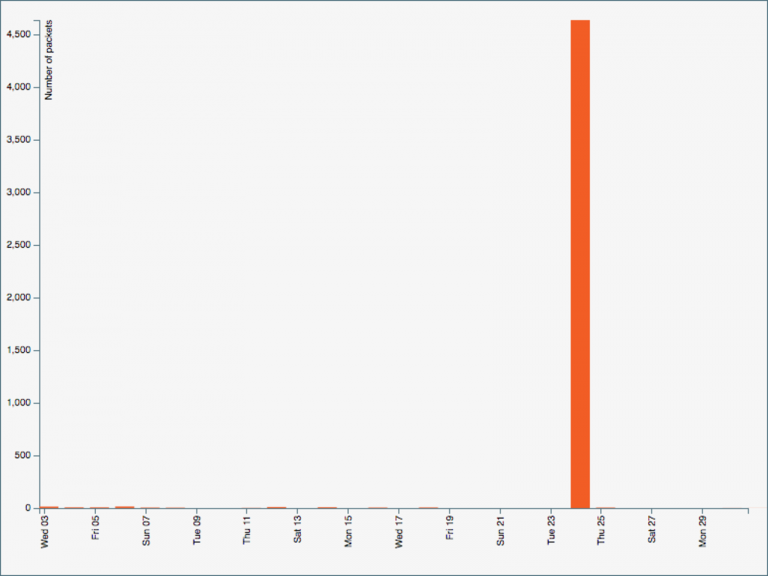

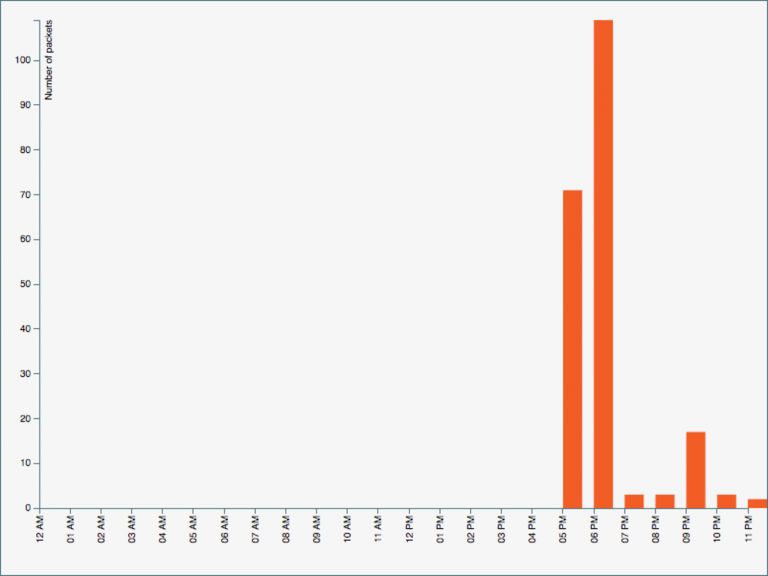

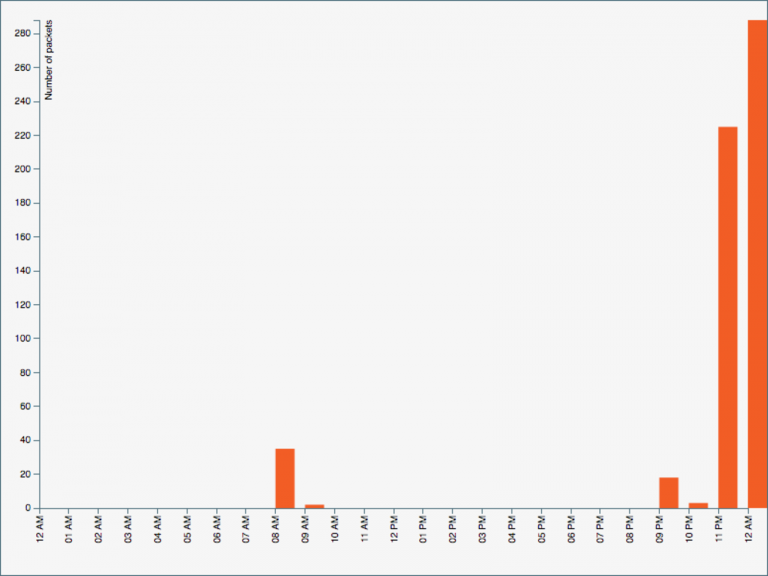

Ce graphe présente le nombre de paquets échangés sur le réseau depuis et vers l’appartement de Kashmir pendant notre expérience. Pas une seule journée sans transmission ne s’est écoulée.

Après une semaine passée dans ma maison nouvellement intelligente, je comprenais pourquoi la Bête était toujours de mauvaise humeur : Les objets animés de ma maison constituaient une source de contrariété constante. Je croyais qu’on sortirait de tout ceci des considérations de vie privée, mais au lieu de ça je me rendais compte à quel point il est exaspérant de vivre dans une maison aussi bêtement intelligente.

Notre appartement, construit dans les années 70, ne dispose pas d’un nombre suffisant de prises électriques pour cette maison intelligente de 2018, si bien qu’il nous a fallu positionner des multiprises et des rallonges dans tous les sens, au point que je m’en venais à m’inquiéter de déclencher un incendie qui ravagerait notre maison intelligente. (Chose qui aurait pu être cathartique).

J’ai du télécharger 14 applis différentes sur mon téléphone pour tout piloter, et créer un compte pour chacune de ces applis. (Oui, ma machine a café demande une identification, et présente des conditions générales d’utilisation interminables). Après avoir tout paramétré, je pensais que je pourrais piloter tous les appareils à la voix en parlant à Alexa, avec Echo – le smart haut parleur génial que nous utilisons depuis l’an dernier comme minuteur et pour jouer de la musique – mais ça ne s’est pas passé comme je l’avais prévu.

Il m’a fallu au moins deux heures pour brancher toutes nos décorations lumineuses de Noël sur des smart-prises WeMo et Sonoff, puis déclarer ces prises en ligne avec leur appli, et enfin faire dialoguer ces applis avec l’appli Alexa. La première nuit, quand j’ai dit “Alexa, allume les lumières de Noël”, elles se sont toutes allumées ensemble, c’était magique. Et puis un jour Alexa a cessé de reconnaître le groupe “Lumières de Noël”, et je n’ai pas compris comment le remettre, si bien que je devais demander à Alexa chaque soir d’éteindre les lumières une à la fois. (“Éteinds les lumières de Noël de la cuisine” “Éteinds les lumières de Noël du salon” “Éteinds les lumières de la bibliothèque”). C’était beaucoup plus pénible que de les éteindre à la main. L’illusion de la smart-maison, c’est de croire qu’elle va nous faire gagner du temps et de l’energie, mais en fait, réussir à faire communiquer les appareils de sociétés différentes entre eux demande plus de temps que ça n’en fait gagner.

Je savais quand les lumières étaient allumées ou éteintes. Et même quand la famille de Kashmir ne les utilisait pas, ou était absente de la maison, ces smart-prises continuaient sans arrêt de dialoguer avec leurs serveurs. L’une d’entre elles se connectait à intervales aléatoires, à peu près quatre fois par jour. L’autre smart-prise, vendue avec la promesse de nous faire savoir combien d’électricité on consomme, se montrait nettement plus bavarde, appelant son fabricant presque toutes les heures.

Le smart-café, ça a été l’enfer aussi. La smart-cafetière Brewgenie que j’avais commandée au départ était “smart” en ce qu’elle disposait d’une connectivité Bluetooth, me permettant de passer par sa propre appli sur mon téléphone pour qu’elle me prépare un café, mais n’était pas compatible avec Echo, et je ne pouvais pas utiliser la commande vocale “Alexa, fais moi du café”. Pour remédier à cela, j’ai commandé la cafetière Connectée à Température Contrôlable Behmor, qui promettait une compatibilité avec Alexa. J’ai regretté cet achat quand j’en suis venue à paramétrer mon Traceur Huit Heures de Sommeil [NdT : Eight Sleep Tracker] – une applique de capteurs à positionner au dessus du matelas, qui peut suivre le sommeil, chauffer le lit, et se connecter à “tout appareil WiFi de votre maison”. Son manuel d’instruction, entre deux avertissements catastrophants sur les départs d’incendie possibles sur mon lit, m’indiquait qu’il pouvait automatiquement me préparer du café quand je me réveillais … mais seulement si j’avais une cafetière WeMo.

Je refusai tout net de commander une troisième cafetière pour ma smart-maison.

Je me suis débrouillée avec la Behmor, qui fait un café incroyable mais a une relation épineuse avec Alexa. Chaque matin, mon mari et moi suppliions Alexa de mettre en marche la cafetière. Elle n’acceptait de réagir qu’un prononçant une phrase bien précise, et encore, pas à chaque fois.

“Demande à Behmor (prononcer Bi-more) de me préparer du café”

Et elle de répondre : “Behmor; la passion du café. Comment puis-je vous aider ?”

“Prépare moi un café”

“Je ne comprends pas”, répondait-elle. C’était particulièrement pénible face à deux addicts à la cafféine qui voulaient leur café. Parfois nous répétions encore et encore la question jusqu’à ce qu’elle comprenne, mais le plus souvent, l’un de nous deux se levait, allait à la cuisine et appuyait sur le bouton de la cafetière au lieu de le faire de la manière “smart”.

Et c’est là que j’ai eu le problème suivant : la caméra de sécurité WiFi avec Contrôle de la Qualité de l’Air que j’avais mise en service dans notre salon. Chaque fois que la caméra détecte un mouvement ou un bruit, elle enregistre automatiquement ce qu’elle voit. C’est génial si vous craignez un cambriolage, ou si vous voulez voir comment la nounou s’occupe de bébé quand vous êtes sortie, mais pas génial pour protéger l’intimité de votre maison. Le lendemain de son installation, elle m’a enregistrée alors que je traversais le salon en tenue d’Eve, et c’était (à ma connaissance) les toutes premières photos de moi nue à être envoyée vite fait sur le cloud et sauvegardées dans l’appli Home Cam de mon téléphone. Il semble que ce soit un problème courant avec les smart-maisons.

La caméra envoyait sans arrêt des grosses quantités de données, ce qui est logique, puisqu’elle envoie de la vidéo. Mais, bonne nouvelle – tout est chiffré, si bien que quelqu’un qui espionne votre activité réseau n’a pas accès à ce que voit la caméra, donc pas les vidéos nues non plus.

“Quoi, tu as installé une caméra ?!!” me demande mon mari, choqué. En cliquant dans les profondeurs des menus de l’application, j’ai découvert qu’elle conserve tout ce qu’elle enregistre pendant 2 jours, et qu’il faut s’abonner à un “compte premium” pour garder des plus longues durées.

“Les vidéos sont effacées au bout de deux jours”, lui ai-je répondu.

“Très rassurant”, répond-il, sans même lever les yeux de son téléphone, l’intonation de sa voix remplaçant le roulement d’yeux.

En partant en Espagne quelques jours pour le travail courant décembre, je m’attendais à pouvoir suivre ma famille au moyen de la caméra. Mais huit heures après mon départ, pendant mon escale à Toronto, en ouvrant l’appli sur mon téléphone, elle m’a indiqué que la caméra était débranchée ; la vidéo la plus récente remontait au matin, montrant ma fille dans les bras de mon mari à la cuisine.

J’ai envoyé un SMS à mon mari : “La caméra ne fonctionne pas”

Il m’a répondu qu’il l’avait débranchée.

Son message : “Elle me fixait du regard pendant que je préparais du café”

Je lui demandais de la rebrancher pour qu’on ait des mesures pour l’article, afin de mesurer les flux de données et il me dit qu’il allait la rebrancher. Mais alors que mon séjour en Espagne approchait de la fin, elle est restée débranchée et j’ai arrêté de l’ennuyer avec ça. (Accepter une surveillance totale ne figurait pas dans nos serments de mariage).

À mon retour d’Europe, j’ai déplacé la caméra dans la chambre de bébé. Elle y serait plus utile, et heureusement notre fille agée d’un an est trop jeune pour se soucier des entorses à sa vie privée. Le revers en a été que le câble d’alimentation s’est abimé quand je l’ai bougée, et elle s’est mise à perdre la connection de manière aléatoire avec le routeur ; aux moments où cela arrivait, la caméra s’allumait en orange vif pour me prévenir qu’elle était hors-ligne. Ce n’est pas vraiment une super idée pour une caméra vendue pour surveiller les enfants, vu que la lumière orange vif dans une chambre d’enfant normalement éteinte avait pour effet de réveiller ma fille.

C’est grâce aux pleurs de ma fille réveillée par cette lumière orange, que j’étais notifiée que la caméra était hors-ligne

Tout cet épisode a renforcé une impression de gêne que j’avais depuis le départ : disposer d’une smart-maison induit que tous ceux qui y vivent ou y entrent deviennent sujets de votre panoptique personnelle [NdT : la panoptique est une méthode de surveillance centralisée utilisée dans certaines prisons], alors que ce n’est parfois pas évident pour eux de le deviner, parce qu’on ne s’attend pas à ce que des objets du quotidien nous espionnent. L’un des gadgets – le Traceur de Huit Heures de Sommeil – semblait l’avoir compris, et dans une idée de protection de la vie privée, demandait l’adresse email de la personne avec qui j’avais dormi, afin de lui demander l’autorisation de m’envoyer les relevés de sommeil de son côté du lit. Mais ça fait bizarre de déclarer à un gadget l’identité de la personne avec qui vous avez des relations sexuelles, tout ça pour protéger la vie privée, d’autant que le gadget en question supervise tous les bruits de votre chambre à coucher.

Le traceur Huit Heures de Sommeil envoyait ses données sur un numéro de port non-standard, que je ne surveillais pas, et je n’ai pas pu suivre ce qui se passait dans la chambre.

On avait décidé au début de l’expérience de ne pas nous attaquer au chiffrement des appareils installés dans la maison de Kashmir. On voulait qu’ils restent dans leur état normal, sortie d’usine. Nous laissons l’exercice de casser le chiffrement au nombre croissant d’étudiants en informatique qui mettent en place leur propre smart-maison pour se faire une idée du future de la surveillance d’entreprise.

Quand les flux de données n’étaient pas chiffrés, ce qui arrivait chaque fois que quelqu’un regardait Hulu sur la smart-télé Vizio, je pouvais déterminer exactement ce qui était envoyé. Quand les flux étaient chiffrés, ce qui est la majorité des données que j’ai collectées, je ne voyais que les méta-données – le volume de données envoyées, où c’est envoyé, ce qui est comme voir l’enveloppe d’un courrier, sans pouvoir lire ce qu’elle contient. Mais parfois, les méta-données constituent le message. Je sais, par exemple, quand la famille se réveille, parce que l’Echo Amazon se met en général à jouer des morceaux de musique de Spotify entre 6 et 8 heures du matin, même si je ne sais pas quelle musique. Je sais aussi que Kashmir utilise souvent l’appli Sounds d’Alexa – qui diffuse des ambiances sonores comme la pluie, l’océan ou le bruit d’une cheminée – entre 6 et 8 heures du soir, et c’est l’heure où elle met sa fille d’un an au lit.

Il apparait que la manière dont nous interagissons avec nos ordinateurs et téléphones est une information très précieuse, aussi bien pour les agences de renseignement que pour l’industrie de la publicité. Quels sites web je visite ? Combien de temps je mets à lire un article ? Combien de temps je reste sur Instagram ? Comment j’utilise les cartes ? les paquets de données envoyés sur le réseau qui aident à répondre à ces questions constituent l’unité de base de l’économie des données, et les gens qui vivent dans une smart-maison en envoient vraiment beaucoup plus que les autres.

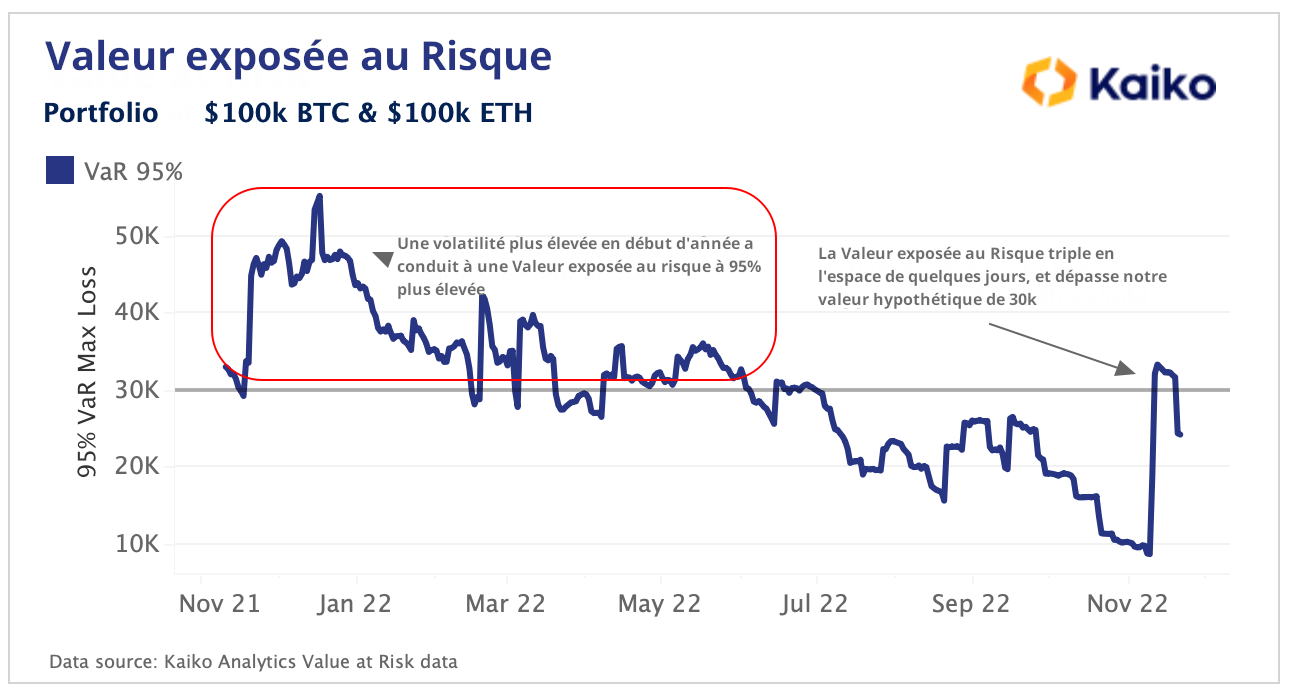

C’est la télévision qui m’a le plus fasciné avec la smart-maison, à cause de la valeur qu’elle apporte aux annonceurs. Dans la maison de Kashmir, elle n’est pas allumée tous les jours, mais quand on l’allume, c’est le plus souvent entre 8 heures du soir et minuit. Une journée standard de vision tv ressemble à ceci au niveau des données :

Une journée normale au niveau des échanges de données, quand on regarde la télévision

Une anomalie dans cette tendance : la journée de Noël, où il apparait que la télévision était allumée toute la journée. Je n’ai pas pu déterminer si c’était pour regarder une émission ou jouer de la musique, mais il y avait un flux d’activité constante.

Les échanges réseau de la télévision le jour de Noël

Ça ne me plaisait pas, mais le jour de Noël, notre télé a diffusé des matches de basketball quasiment toute la journée. Merci pour le souvenir, Surya / smart-maison!

De la même manière, on dirait bien que l’année 2017 s’est terminée tranquillement devant la télé:

La télévision le jour du réveillon

Oui, d’accord, on est resté chez nous pour le nouvel an. Ne me mets pas la honte. Nous avons un bébé! On a regardé le DVD de Phantom Thread. On n’a même pas utilisé internet. Comment tu as pu savoir ?

Même si vous n’uilisiez pas la partie “smart” de la télévision cette nuit là, elle a quand même envoyé des données pour signaler qu’elle était utilisée.

Quand la télévision est allumée, elle est le plus souvent branchée sur Netflix ou Hulu. Je ne pouvais pas déterminer ce qu’ils regardaient sur Netflix, parce que Netflix chiffre les données. Mais j’ai découvert que Netflix ne chiffre pas les images, si bien que je pouvais extraire les émissions recommandées qu’ils recevaient, ce qui me disait ce que Netflix pense qu’ils devraient aimer :

Images envoyées par Netflix à la télévision de Kashmir

Et Hulu, de son côté, ne chiffre pas les données, si bien que j’ai pu espionner exactement ce qu’ils regardaient, comme Netflix l’avait fait en espionnant les addicts de l’émission A Chrismas Prince. J’ai pu déterminer sur quelles soirées ils s’enfilaient plusieurs épisodes de suite de la série Difficult People sur Hulu (ce qui, d’après mes mesures, semble être leur programme préféré).

Je n’étais pas le seul à espionner ce qu’ils regardent. Leur télévision dit directement ce qu’ils regardent sur Hulu à Scorecard Research, un traceur de comportement numérique, et à Rewardtv.com, un site internet appartenant à Nielsen.

Voici à quoi ressemble une requête vers RewardTV ; elle contient le nom de l’épisode en texte clair :

http://pt.rewardtv.com/otif.do?tfid=301&cp=soc&bcr=Hulu.com&pgm=Difficult%20People&plt=TV&seg=1&sid=1000046&epi=Season%201%20-%20Devil%27s%20Three-way&r=0.5704269525658884

Et voici la requête de traçage envoyée vers scorecard :

http://b.scorecardresearch.com/b2?rn=05762658&c1=1&c2=3000007&c3=None&c4=3000007&c5=010201&c6=Difficult%20People—1&c13=a48d3b6aa0a8&c14=TV&c15=726bcb7500438f0bbf8f002504f49acf&c16=1&ca1=3&ca2=3000007&ca5=0201

Hulu ayant fait le choix de ne pas chiffrer ses flux, des tiers peuvent tracer les émissions regardées par ses utilisateurs. (Hulu n’a pas souhaité répondre à notre demande de commentaires sur son choix de ne pas chiffrer ses flux).

“Surya veut savoir lequel de nous deux est accro à la série Difficult People”, déclarai-je à mon mari, le principal concerné.

“Notre télé nous espionne?” répliqua-t-il, surpris, alors que c’est lui-même qui avait raccordé la télévision au routeur qui allait nous surveiller. “Wow, j’avais oublié.”

Ça doit ressembler à ça quand on évolue dans un documentaire ou dans une émission de télé-réalité. Les caméras finissent par passer en vision périphérique et de disparaître de nos perceptions. Si votre maison se met à vous regarder, et que la norme devient que vos activités sont capturées, mesurées, et utilisées pour vous profiler, toute la préoccupation que vous pouvez déjà avoir sur comment vous êtes espionné quand vous allez sur internet va se déplacer jusqu’à votre salon.

En parler avec la personne humaine qui a vu et analysé les activités de ma smart-maison m’a fait réaliser à quel point c’est hautement inconfortable d’avoir toutes ces données stockées quelque part.

Avec deux mois de capture de données, je commençais à avoir de sérieuses informations sur le mode de vie de la maison Hill – à quelle heure ils s’eveillent, quand ils allument ou éteignent leurs lampes, quand leur bébé s’éveille et s’endort – mais le plus étrange pour moi, c’était de savoir quand Kashmir se lavait les dents. Sa brosse à dents connectée Philips Sonicare prévient l’appli quand on l’utilise, en envoyant une signature numérique reconnaissable via le routeur. Même si cela ne constitue pas l’information la plus sensible, cela m’a fait imaginer la prochaine génération d’incitation que pourraient nous envoyer les compagnies d’assurance : Utilisez une smart-brosse à dents et on vous fait une réduction sur votre assurance dentaire!

La tendance générale qui se dégageait de ma surveillance de la smart-maison était que les appareils se connectent à leur serveur chaque jour, quant bien même on ne les utilise pas. Ils révèlent par là à l’entreprise qui les a conçu, “Salut, je suis encore là. Je suis alimenté. Y a-t-il du nouveau pour moi?”

Une version éxagérée de cette tendance est le comportement de Echo et Echo Dot, qui restaient en communication constante avec les serveurs d’Amazon, envoyant une requête toutes les deux minutes vers http://spectrum.s3.amazonaws.com/kindle-wifi/wifistub-echo.html.

Même sans qu’on prononce le mot de réveil “Alexa”, et même si on éteint le microphone, l’Echo continue de se connecter sans arrêt à Amazon, confirmant son statut connecté et recherchant des mises à jour. Amazon n’a pas souhaité répondre à une demande pour savoir pourquoi Echo parle tellement plus souvent aux serveurs Amazon que les autres appareils connectés.

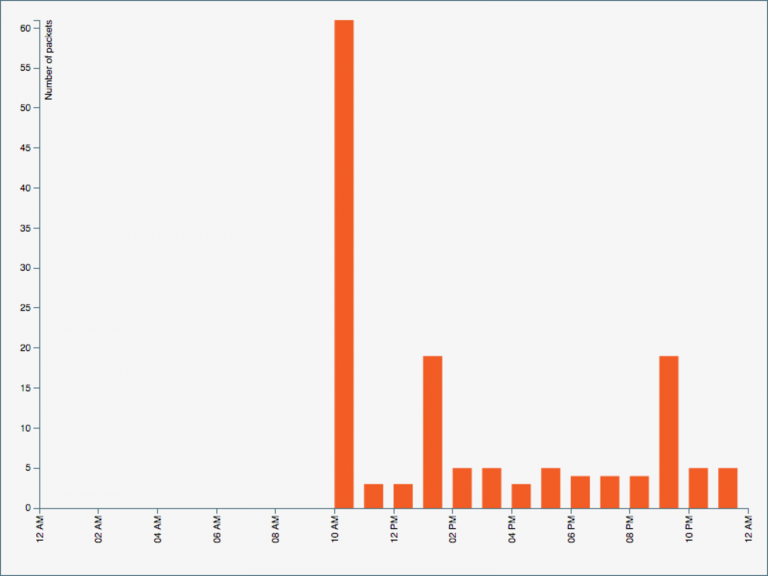

La “conversation” la plus drôle qui s’est déroulée sur ces deux mois fut une semaine de janvier, quand Kashmir n’était pas dans le coin. Je savais que la maison était inoccupée, parce que le volume de données envoyées était plus faible, mais sa maison restait active, quoique vide d’occupants. Tous ses smart-appareils, de la télévision aux prise WeMo connectées, continuaient d’envoyer des données chaque jour. Mais la smart-cafetière Behmor apparut ressentir vivement la solitude, et se mit à littéralement péter les plombs. La cafetière, qui, normalement, salue ses serveurs une paire de fois dans la journée, envoya des données plus de 2000 fois le jeudi 24 janvier.

Un comparatif de données :

La différence est très forte quand on compare le 24 janvier à n’importe quel autre jour

Quand nous avons demandé à Behmor pourquoi, ils ont du vérifier avec Dado Labs, le partenaire qui rend leurs appareils smart. “Nous restons vraiment à distance. Nous ne disposons même pas des adresses email que nos clients utilisent pour se connecter”, nous a dit Joe Behm de chez Behmor. Dado Labs a répondu qu’un serveur était hors service ce jour-là, si bien que la cafetière ré-essayait sans arrêt de se connecter à un serveur qui ne répondait pas.

Mon sentiment général, c’est que la smart-maison va créer un nouveau flux d’informations sur nos vies de chaque jour, qui sera utilisé pour nous distinguer et nous cibler. Rien que le nombre d’appareils connectés dont nous disposons pourra être utilisé pour déterminer notre statut socio-économique. Nos maisons pourraient devenir semblables à des navigateurs internet, avec une signature numérique unique, que l’on pourra miner pour en tirer des profits comme c’est déjà le cas avec nos sessions de surf sur Internet. Si vous avez une smart-maison, c’est portes ouvertes pour vos données.

Je commençais à avoir hâte d’atteindre la fin de cette expérience, et de pouvoir me débarasser de tous ses appareils connectés que j’avais accumulés, et de libérer toutes les multiprises qu’ils monopolisaient. Le compte Twitter Internet of Shit a raison. Les smart-maisons sont débiles.

Mais en vrai, ma maison va rester une smart-maison, peut-être comme la vôtre. Presque toutes les télévisions vendues sur le marché de nos jours sont connectées, sinon comment iriez-vous vous détendre sur Netflix ? – et plus de 25 millions de smart-enceintes ont été vendues rien que l’an dernier, et Apple va bientôt en faire sa propre version, le HomePod, si bien qu’un bon pourcentage de maisons américaines ont ou auront un assistant connecté à internet, attendant patiemment que quelqu’un dans la maison prononce les mots qui les activent.

De fait, le produit le plus dérangeant de ma maison y était déjà avant qu’on commence cette expérience : la smart-télévision Vizio. Non seulement j’ai appris que ma télévision laissait savoir à des courtiers en données quelles programmes nous regardions sur Hulu, mais cette expérience m’a aussi amenée à aller lire les politiques de vie privée de Vizio, qui sont remplies de phrases horrifiantes, comme quoi la télévision peut collecter des informations à la seconde près sur ce que nous regardons – les programmes que nous regardons, les flux vidéos, les DVD, les publicités – et peut tout revendre à des annonceurs, qui pourraient dès lors traquer nos activités sur d’autres appareils de la même adresse IP pour déterminer si nous venons visiter tel ou tel site web suite à ce que nous avons vu à la télévision.

Cette fonction était activée par défaut pour les 11 millions de smart-télés que Vizio a vendues depuis 2014. Notre télévision avait probablement traqué tout ce que nous avions regardé jusque 2017, quand la Commission Fédérale du Commerce et l’Avocat Général du New Jersey ont lancé des poursuites contre la société, pour pratiques trompeuses et déloyales. Vizio s’en était sorti en concluant un accord à 2.2 millions de dollars et en coupant la fonction, sauf si les propriétaires des télévisions le ré-activaient dans les paramètres (dans leur quête de recevoir des publicités bien ciblées?).

Il est possible que nous ayons déjà passé le point de non-retour : la connectivité à internet est devenue un composant nécessaire au bon fonctionnement de nombres d’appareils dans notre maison, et on la voit de plus en plus arriver alors que ce n’est pas strictement nécessaire. Donc quand vous achetez un sex toy, il se connecte à internet juste au cas où votre partenaire veut pouvoir vous faire plaisir à distance. Mais dés lors que les données passent dans les câbles, les entreprises ne semblent pas résister à l’attrait de les exploiter, peu importe le niveau de sensibilité de ces données. L’entreprise canadienne We-Vibe s’est sortie d’un procès en versant des millions de dollars à ses clients parce que ses sex toys connectés collectaient des données sur leurs orgasmes, à l’usage de “recherches marketing”.

Cette expérience nous a appris que les objets connectés n’arrêtent jamais de se connecter sur les serveurs de leur fabriquant. Vous ne vous rendrez jamais compte que ces communications ont lieu, sauf si vous aimez bidouiller techniquement et que vous vous mettez à superviser votre routeur, comme nous l’avons fait. Et même si vous le faites, comme les communications sont le plus souvent chiffrées, vous ne pourrez pas voir ce que vos objets envoient à votre sujet. Quand vous achetez un smart-objet, il ne vous appartient pas vraiment ; vous en partagez la garde avec l’entreprise qui l’a fabriqué.

Il y a un object connecté dont je suis tombée accro suite à notre expérience : l’aspirateur iRobot Roomba 890. (Il n’établit pas de carte de ma maison, par ailleurs, parce que c’est seulement la nouvelle gamme de 900 qui fait cela). Il terrifiait ma fille, qui pleurait et courait dans mes bras chaque fois que le robot, compact et de forme arrondie, venait dans sa direction ; c’était comme si le clown de Ça de Stephen King était entré dans la pièce, mais je l’adorais. Le Roomba faisait ce que les robots font le mieux : des tâches faciles, ennuyeuses et monotones. Mais il ne le faisait pas de manière indépendante ; comme mes autres “smart”-objets, il s’appuyait sur sa connectivité internet pour envoyer des notifications sur mon téléphone. Étant intelligent, il pouvait me harceler :

“Roomba a besoin de vous : votre Roomba est coincé”

“Roomba a besoin de vous : votre Roomba a son réservoir plein”

“La tâche de nettoyage de Roomba a été annulée”

Je pensais que la maison prendrait soin de moi, mais au lieu de cela, tout ce qu’elle contenait a acquis le pouvoir de me demander de faire des choses. En fin de compte, je ne vous mettrai pas face aux risques pour votre vie privée pour vous inciter à vous méfier des smart-objets, et pourtant il y a bien des risques. Non, je vais vous inciter à éviter ces smart-objets simplement parce que c’est gếnant comme pas possible d’en avoir.

Les analyses de données ont été réalisées par Dhruv Mehrotra

Cet article a été réalisé avec le support de la Fondation Mozilla, dans le cadre de sa mission de sensibiliser le public aux problèmatiques de sécurité et de vie privée sur internet.

October 8th, 2017

Réapparition après 4 années, et sur un autre sujet …

J’apporte mon soutien à Jacques Sapir, qui se trouve être à la fois :

– L’auteur de billets économiques absolument remarquables. M. Sapir est l’un des rares économistes dans notre pays à ne pas suivre la doxa dominante comme un mouton. Ses travaux sur la monnaie, notamment, en lien avec la notion de souverraineté, sauvent l’esprit français (pour ne pas dire l’esprit humain tout court) et constituent un phare au coeur de l’obscurité. Il est l’un des quelques penseurs publics qui permettront à l’histoire de dire que toute pensée ne s’était pas éteinte en ce début du 21ème siècle.

– La victime d’une campagne d’obscurantisme. Il n’est ni le premier, ni le dernier à subir la censure ou la calomnie. Son blog, brillant, et très suivi, a été fermé arbitrairement par M. Marin Dacos, qui depuis refuse de s’en expliquer.

Il a repris son blog, temporairement, sur Les-crises, avec notablement ce billet

Ci-dessous l’email que j’ai envoyé à M. Dacos, le 28 septembre 2017. À ce jour, il n’a pas daigné me répondre. Il est vrai que je ne vais pas souvent dans les gares, mais je suis quand même pas loin d’être rien…

Chapeau bas à M. Sapir

Bonjour,

Je vous écris, pour faire suite à la publication de ce billet sur le

blog de M. Sapir : http://russeurope.hypotheses.org/6303

Je suis, je dois bien l’avouer, un lecteur (et auditeur) attentif des

travaux de M. Sapir, que je trouve très fouillés, instruits,

documentés, et éclairants, car à contre-courant d’une doxa dont la

teneur m’est aussi appétissante que le gavage à une oie.

Aussi est-ce avec surprise, colère, effarement, et finalement

incompréhension, que je vous adresse ce message.

Considérez-vous que M. Sapir a enfreint les règles de publication

d’OpenEdition ? J’en ai lu l’article 10 avec attention, et je n’ai pas

trouvé d’entrave. Loin s’en faut !

Considérez-vous que les travaux de M. Sapir soient mensongers,

trompeurs ? Contredisez-le, mais ne le censurez pas !

De la part d’un organisme portant “Open” dans le nom, l’opération de

censure que vous portez à l’encontre de M. Sapir m’apparait

inacceptable, et conforte l’opinion qu’on pourrait se faire du niveau

de maladie de la société française.

Je concluerai en vous rappelant les mots qu’on attribue à Voltaire :

“Je ne suis pas d’accord avec vous, mais je me battrai jusqu’à la mort

pour que vous puissiez vous exprimer”. Monsieur, vous venez de faire le

contraire !

Salutations,

Vincent Deffontaines

—

Les hommes naissent ignorants mais pas stupides. C’est l’éducation qui

les rend stupides

Bertrand Russell

December 26th, 2013

Ce billet est un simple mémo, contenant des points techniquement évidents, mais qui échappent à beaucoup d’utilisateurs.

Si vous n’y comprenez rien et suivez simplement les quelques conseils proposés ici, vous pouvez espérer que la sécurité de vos connexions au web et la protection de votre identité seront améliorées (ou pas!).

Note : cette liste ne se prétend en aucun cas exhaustive (ni efficace, d’ailleurs). Si l’aimable lecteur a des améliorations à apporter, je prends les contributions avec joie !

Un peu de charabia pour commencer :

- Les navigateurs dits modernes envoient plein de données à leur éditeur “pour vous rendre service”. Ces fonctions sont souvent activées par défaut. Rappelons que Chrome est édité par Google, et que Firefox est financé par Google… Aussi ces deux navigateurs ont tendance à aller requêter à tout va les serveurs de la firme.

- Votre navigateur, par défaut, laisse n’importe quel site poser des Cookies. Ce comportement par défaut est très dommageable. Même un site que vous ne visitez pas directement (un hébergeur de publicité, par exemple) se retrouve à traquer vos comportements sur le Net. Il est également connu que la NSA (pour ne citer qu’elle) utilise les cookies de tiers pour nous traquer. Mon opinion est que nous ne pouvons plus, en tant qu’utilisateurs, laisser les cookies s’infiltrer à volonté dans nos navigateurs. Mis à part quelques domaines qu’il appartient à chacun de choisir, nous devons les refuser, ou, plus intelligemment, limiter drastiquement leur durée de vie.

- Certains sites proposent du HTTPs, mais vous laissent surfer en HTTP non chiffré, par défaut.

- Les navigateurs (et beaucoup de sites) activent javascript, qui est un langage complet coté client. Mais c’est le serveur que vous visitez (et parfois, un site partenaire) qui envoie à votre nagitateur le code à executer, ce qui pose des problèmes de sécurité.

- Edit 2014-01-17 Flash pose ses propres cookies, en dehors du champ de vision du navigateur

Voici donc mes bonnes pratiques (les numéros correspondent aux menaces ci-dessus) :

- Un peu de configuration propre au navigateur pour commencer.

- Sur Firefox, dans la fenêtre de Préférences (ou Options), l’onglet Sécurité présente :

- Bloquer les sites signalés comme étant des sites d’attaque

- Bloquer les sites signalés comme étant des contrefaçons

Pour ma part,je décoche toujours ces deux options, que je considère comme invasives!

- Coté Chrome/Chromium, on a l’équivalent dans les préférences (il faut déployer les Préférences avancées…) :

- Utiliser un service Web pour résoudre les erreurs de navigation

- Utiliser un service de prédiction afin de compléter les recherches et les URLs saisies dans la barre d’adresse

- Prédire les actions du réseau pour améliorer les performances de chargement des pages

- Activer la protection contre le phishing et les logiciels malveillants

À mes yeux, chacune de ces options est équivalente à “envoyer des requêtes chez nous pour traquer chaque caractère que vous tapez au clavier“, alors pour moi, c’est non merci!

-

-

Sur Firefox, installez Cookie Monster. Il s’agit du module le plus pratique et le moins gênant que j’ai trouvé pour protéger mes cookies. Pensez à interdire les cookies par défaut, dans les options du module. Si le manque de cookie est un problème pour certains sites, on peut dès lors les autoriser un à un, temporairement ou définitivement, via un simple clic sur l’icône présentée par l’extension. Pensez aussi à supprimer tous les cookies existants, au moment de l’installation du module, via la fenêtre d’options principale de Firefox.

- Coté Chrome/Chromium,l’extension Vanilla Cookie Manager est tout simplement excellente, et constitue à mes yeux la référence : elle accepte tous les cookies, mais limite leur durée de vie à la session de navigation ; et elle maintient une whitelist de domaines pour lesquels on accepte des durées plus longues. Ce fonctionnement sollicite finalement très peu l’utilisateur, fournit les fonctionnalités qui dépendent souvent de l’acceptation de cookies, et réalise automatiquement un grand nettoyage à chaque redémarrage du navigateur.

- Disponible pour Chrome, Firefox et Opera, et complétement transparente à l’utilisattion, HTTPS-everywhere active HTTPs sur les [grands] sites connus pour proposer HTTPs en parallèle de HTTP.

- Est-il encore nécessaire de présenter Noscript, le module qui bloque par défaut Javascript, et le réactive (temporairement ou définitivement) sur base de whitelist ? Un must, même si beaucoup d’utilisateurs non avertis peuvent le trouver lourd à l’usage (effet “j’active javascript sur tous les sites que je visite”).

- Edit 2014-01-17 Pour gérer (effacer régulièrement) les Cookies Flash sur Firefox, l’extension BetterPrivacy

- Pendant que j’en suis à enfoncer les portes ouvertes, Adblock Plus est une évidence… Je crois qu’elle est disponible pour tous les navigateurs cités dans ce billet. Edit 2014-02-04 Penser aussi à étendre la liste de patterns d’Adblock plus, cela se fait tout simplement en ligne, avec easylist. Je pense qu’ajouter EasyPrivacy ainsi que peut être Fanboy’s Social Blocking List est un bon début !

Note : pour ceux qui veulent déprimer, voir ceci : HTTP Client Identification Mechanisms

June 3rd, 2013

Mais on ne le sait pas encore 🙂

Pour vous en convaincre, je n’ai qu’un exemple : mosh (pour MObile SHell).

Je qualifierai Mosh de complément à ssh : il s’initialise bien sur TCP port 22, puis poursuit les communications, avec -je crois et j’espère- le même niveau de sécurité sur une (ou plusieurs) sockets UDP.

UDP lui apporte la réactivité dans la gestion des acknowledgments.

En résumé, il virtualise la session par rapport à la connnexion. Si la connexion expire ou disparaît, la session persiste et cherche/attend simplement un nouveau support de connexion.

Avantages immédiats :

- Un keepalive permanent super dynamique, très pratique au niveau shell (je vois les caractères que j’ai tapés et que le serveur n’a pas encore confirmés, ils sont soulignés)

- Je me déconnecte 1/2 h (genre sur mon PC via le téléphone en 3G, j’éteinds le téléphone et prends bien mon temps pour le rallumer), je reviens, mosh reprend immédiatement la main

- Je change d’IP (dans le train, ou je switche de la 3G à un réseau wifi) ; je n’ai pas le sentiment de perte de session, pas besoin de me reconnecter.

Inconvénients :

- le passage des firewalls, eh oui – mais mosh-server permet de choisir son port UDP ;), donc finalement, ce n’est qu’un port de plus à ouvrir

- mosh ne gère pas [encore] du forward de ports

Ce que je n’ai pas mesuré :

- Dans quelle mesure mosh augmente le volume de données échangées, avec tous ces ACKs UDP, par rapport à une session SSH traditionnelle

Sur des connexions qui perdent plus de 10% de datagrammes, TCP est terrible. Il double progressivement les retry, si bien que très vite, en n’ayant pas de chance et en perdant quelques paquets, la connexion peut se bloquer complétement pour très longtemps. Surtout avec une surcouche SSL.

Bref, vous doutez? Essayez mosh, vous serez bluffés ! En plus, il est déjà packagé debian (et même dans stable – pfff je suis en retard ou quoi ?).

La suite ? Pour les applis mobiles, hyper-réactives…vivement une implémentation de HTTP sans TCP, allez, UDP 80 ? 🙂

Que celui qui n’a jamais attendu 1/4 d’heure le chargement de Google Maps me jette la première pierre !

October 5th, 2012

On vit en pleine “révolution” du cloud.

Plus simple, moins cher (dans la mesure où louer est moins cher que posséder, mais c’est un autre débat), permettant aux DSI de se dégager de nombreuses responsabilités juridiques, le Cloud a le vent en poupe.

Coté grand public, on surfe surtout sur la simplicité de partager [du rien] des “contenus”, à la Facebook.

DSIs, qu’adviendra-t-il de vos précieuses données quand la crise changera de forme ?

* Si la bande passante devient [beaucoup] plus chère, par exemple parce que les coûts de l’énergie explosent ?

* Si le pays qui héberge la société qui héberge vos données prend des mesures de restriction d’information à l’égard de votre pays ? (Rigolez pas, les iraniens sont privés de beaucoup de services internet en ce moment par exemple)

* Si la société qui héberge vos données est une start-up, elle dépend beaucoup de la résilience du système financier…

Plus j’y réfléchis, plus les Clouds, dans le principe et dans les implémentations, m’apparaissent comme des constructions complexes et fragiles. À l’opposé, il me semble que les évènements économiques, géopolitiques que nous vivons semblent présager d’instabilité et vont nous demander de faire preuve de résilience.

La diminution de risques qu’ils induisent me semble être formelle, juridique, mais pas [du tout] pratique.

On verra bien, mais pour ma part je m’abstiens soigneusement de stocker en ligne quoique ce soit de précieux, confidentiel, sans de sérieuses précautions.